Исследователи кибербезопасности разработали код проверки концепции (PoC), который использует недавно обнаруженный критический недостаток в системе планирования корпоративных ресурсов (ERP) Apache OFBiz с открытым исходным кодом для выполнения резидентной полезной нагрузки.

Рассматриваемая уязвимость - это CVE-2023-51467 (оценка CVSS: 9,8), обходящий другой серьезный недостаток в том же программном обеспечении (CVE-2023-49070, оценка CVSS: 9,8), который может быть использован для обхода аутентификации и удаленного выполнения произвольного кода.

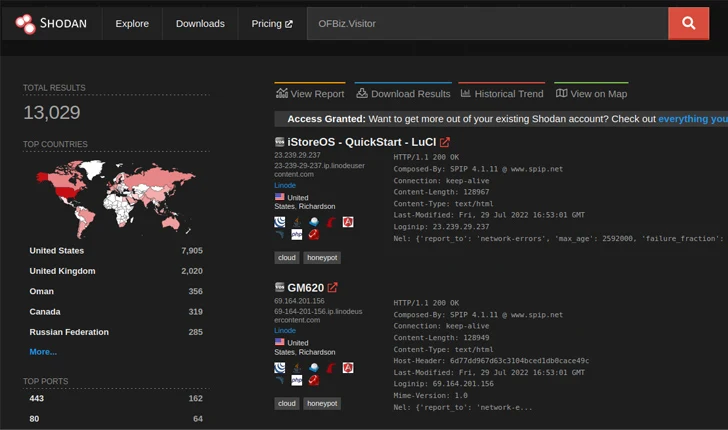

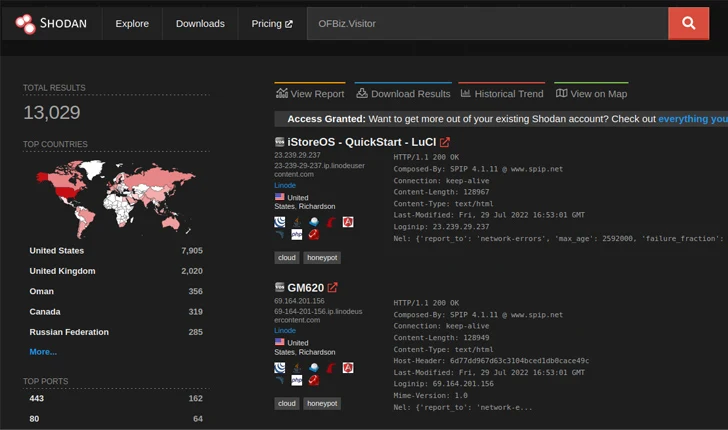

Хотя это было исправлено в Apache OFBiz версии 18.12.11, выпущенной в прошлом месяце, были замечены злоумышленники, пытающиеся использовать уязвимость, нацеливаясь на уязвимые экземпляры.

Последние результаты VulnCheck показывают, что CVE-2023-51467 можно использовать для выполнения полезной нагрузки непосредственно из памяти, практически не оставляя следов вредоносной активности.

Недостатки безопасности, обнаруженные в Apache OFBiz (например, CVE-2020-9496), были использованы участниками угроз в прошлом, в том числе участниками угроз, связанными с ботнетом Sysrv. Еще одна ошибка трехлетней давности в программном обеспечении (CVE-2021-29200) засвидетельствовала попытки использования с 29 уникальных IP-адресов за последние 30 дней, согласно данным GreyNoise.

Более того, Apache OFBiz также был одним из первых продуктов, в котором появился общедоступный эксплойт для Log4Shell (CVE-2021-44228), демонстрирующий, что он продолжает представлять интерес как для защитников, так и для злоумышленников.

CVE-2023-51467 не является исключением, и подробности о конечной точке удаленного выполнения кода ("/ webtools / control / ProgramExport"), а также о PoC для выполнения команд появляются всего через несколько дней после публичного раскрытия.

В то время как защитные ограждения (т. е. Groovy sandbox) были установлены таким образом, что они блокируют любые попытки загрузить произвольные веб-оболочки или запустить Java-код через конечную точку, незавершенный характер изолированной среды означает, что злоумышленник может запускать команды curl и получать обратную оболочку bash в системах Linux.

"Однако для продвинутого злоумышленника эти полезные нагрузки не идеальны", - сказал технический директор VulnCheck Джейкоб Бейнс. "Они касаются диска и зависят от поведения, специфичного для Linux".

Эксплойт на основе Go, разработанный VulnCheck, представляет собой кроссплатформенное решение, которое работает как в Windows, так и в Linux, а также позволяет обойти список запрещенных файлов, используя преимущества groovy.util.Функции Eval запускают встроенную в память оболочку Nashorn reverse shell в качестве полезной нагрузки.

"OFBiz не пользуется широкой популярностью, но им пользовались в прошлом. Вокруг CVE-2023-51467 изрядная шумиха, но нет общедоступной боевой нагрузки, что ставит под сомнение, возможно ли это вообще ", - сказал Бейнс. "Мы пришли к выводу, что это не только возможно, но и мы можем добиться выполнения произвольного кода в памяти".

Рассматриваемая уязвимость - это CVE-2023-51467 (оценка CVSS: 9,8), обходящий другой серьезный недостаток в том же программном обеспечении (CVE-2023-49070, оценка CVSS: 9,8), который может быть использован для обхода аутентификации и удаленного выполнения произвольного кода.

Хотя это было исправлено в Apache OFBiz версии 18.12.11, выпущенной в прошлом месяце, были замечены злоумышленники, пытающиеся использовать уязвимость, нацеливаясь на уязвимые экземпляры.

Последние результаты VulnCheck показывают, что CVE-2023-51467 можно использовать для выполнения полезной нагрузки непосредственно из памяти, практически не оставляя следов вредоносной активности.

Недостатки безопасности, обнаруженные в Apache OFBiz (например, CVE-2020-9496), были использованы участниками угроз в прошлом, в том числе участниками угроз, связанными с ботнетом Sysrv. Еще одна ошибка трехлетней давности в программном обеспечении (CVE-2021-29200) засвидетельствовала попытки использования с 29 уникальных IP-адресов за последние 30 дней, согласно данным GreyNoise.

Более того, Apache OFBiz также был одним из первых продуктов, в котором появился общедоступный эксплойт для Log4Shell (CVE-2021-44228), демонстрирующий, что он продолжает представлять интерес как для защитников, так и для злоумышленников.

CVE-2023-51467 не является исключением, и подробности о конечной точке удаленного выполнения кода ("/ webtools / control / ProgramExport"), а также о PoC для выполнения команд появляются всего через несколько дней после публичного раскрытия.

В то время как защитные ограждения (т. е. Groovy sandbox) были установлены таким образом, что они блокируют любые попытки загрузить произвольные веб-оболочки или запустить Java-код через конечную точку, незавершенный характер изолированной среды означает, что злоумышленник может запускать команды curl и получать обратную оболочку bash в системах Linux.

"Однако для продвинутого злоумышленника эти полезные нагрузки не идеальны", - сказал технический директор VulnCheck Джейкоб Бейнс. "Они касаются диска и зависят от поведения, специфичного для Linux".

Эксплойт на основе Go, разработанный VulnCheck, представляет собой кроссплатформенное решение, которое работает как в Windows, так и в Linux, а также позволяет обойти список запрещенных файлов, используя преимущества groovy.util.Функции Eval запускают встроенную в память оболочку Nashorn reverse shell в качестве полезной нагрузки.

"OFBiz не пользуется широкой популярностью, но им пользовались в прошлом. Вокруг CVE-2023-51467 изрядная шумиха, но нет общедоступной боевой нагрузки, что ставит под сомнение, возможно ли это вообще ", - сказал Бейнс. "Мы пришли к выводу, что это не только возможно, но и мы можем добиться выполнения произвольного кода в памяти".