Была замечена новая вредоносная кампания, нацеленная на серверы Redis для получения начального доступа с конечной целью майнинга криптовалюты на скомпрометированных хостах Linux.

"Эта конкретная кампания предполагает использование ряда новых методов ослабления системы против самого хранилища данных", - сказал в техническом отчете исследователь безопасности Cado Мэтт Мьюир.

Атаке криптоджекинга способствует вредоносное ПО под кодовым названием Migo, двоичный файл Golang ELF, который поставляется с обфускацией во время компиляции и возможностью сохранения на компьютерах с Linux.

Компания, занимающаяся облачной безопасностью, заявила, что обнаружила кампанию после того, как выявила "необычную серию команд", нацеленных на ее приманки Redis, которые разработаны для снижения уровня защиты путем отключения следующих параметров конфигурации -

Есть подозрение, что эти опции отключены для отправки дополнительных команд на сервер Redis из внешних сетей и облегчения дальнейшей эксплуатации, не привлекая особого внимания.

Затем участники угрозы настраивают два ключа Redis, один из которых указывает на SSH-ключ, контролируемый злоумышленником, а другой - на задание cron, которое извлекает основную полезную нагрузку вредоносного по из службы передачи файлов с именем Transfer.sh технология, ранее замеченная в начале 2023 года.

Скрипт оболочки для извлечения Migo с помощью Transfer.sh встроен в файл Pastebin, который, в свою очередь, получается с помощью команды curl или wget.

Постоянство

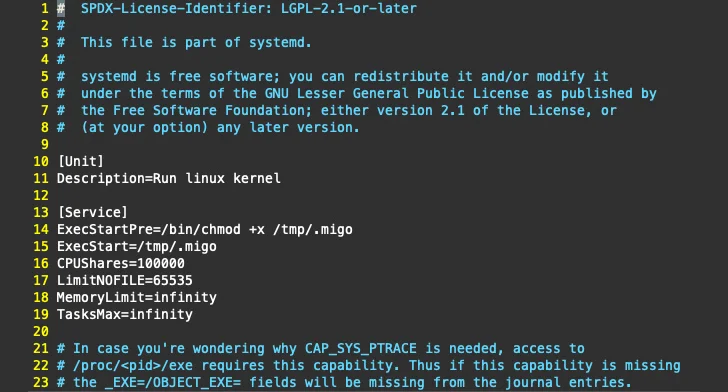

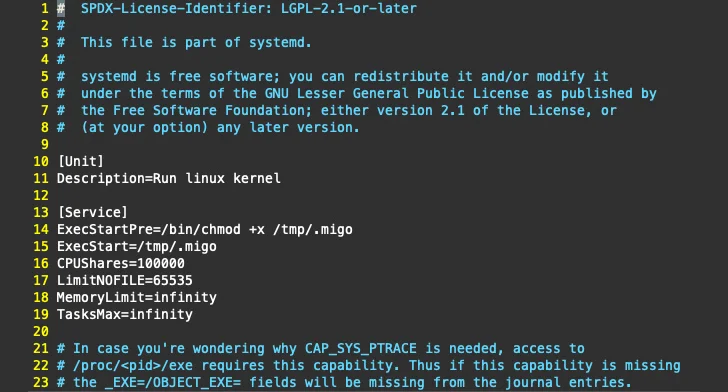

Двоичный файл ELF на базе Go, помимо того, что включает механизмы противодействия обратному проектированию, действует как загрузчик для установщика XMRig, размещенного на GitHub. Она также отвечает за выполнение ряда шагов по установлению персистентности, прекращению работы конкурирующих майнеров и запуску майнера.

Кроме того, Migo отключает Linux с повышенной безопасностью (SELinux) и выполняет поиск сценариев удаления агентов мониторинга, включенных в вычислительные инстансы облачных провайдеров, таких как Qcloud и Alibaba Cloud. Оно также использует модифицированную версию ("libsystemd.so") популярного пользовательского руткита libprocesshider для скрытия процессов и артефактов на диске.

Стоит отметить, что эти действия пересекаются с тактикой, принятой известными группами криптоджекинга, такими как TeamTNT, WatchDog, Rocke, и субъектами угроз, связанными с вредоносным ПО SkidMap.

"Интересно, что Migo, похоже, рекурсивно перебирает файлы и каталоги в / etc", - отметил Мьюир. "Вредоносное ПО просто считывает файлы в этих расположениях и ничего не делает с содержимым".

"Одна из теорий заключается в том, что это может быть (слабой) попыткой перепутать решения для изолированной среды и динамического анализа, выполняя большое количество безопасных действий, что приводит к классификации без вредоносного по".

Другая гипотеза заключается в том, что вредоносное ПО ищет артефакт, специфичный для целевой среды, хотя Cado заявила, что не нашла доказательств, подтверждающих эту линию рассуждений.

"Migo демонстрирует, что злоумышленники, ориентированные на облако, продолжают совершенствовать свои методы и улучшать свои возможности по использованию веб-сервисов", - сказал Мьюир.

"Хотя libprocesshider часто используется в кампаниях по криптоджекингу, этот конкретный вариант включает в себя возможность скрывать артефакты на диске в дополнение к самим вредоносным процессам".

"Эта конкретная кампания предполагает использование ряда новых методов ослабления системы против самого хранилища данных", - сказал в техническом отчете исследователь безопасности Cado Мэтт Мьюир.

Атаке криптоджекинга способствует вредоносное ПО под кодовым названием Migo, двоичный файл Golang ELF, который поставляется с обфускацией во время компиляции и возможностью сохранения на компьютерах с Linux.

Компания, занимающаяся облачной безопасностью, заявила, что обнаружила кампанию после того, как выявила "необычную серию команд", нацеленных на ее приманки Redis, которые разработаны для снижения уровня защиты путем отключения следующих параметров конфигурации -

- protected-mode

- replica-read-only

- aof-rewrite-incremental-fsync, and

- rdb-save-incremental-fsync

Есть подозрение, что эти опции отключены для отправки дополнительных команд на сервер Redis из внешних сетей и облегчения дальнейшей эксплуатации, не привлекая особого внимания.

Затем участники угрозы настраивают два ключа Redis, один из которых указывает на SSH-ключ, контролируемый злоумышленником, а другой - на задание cron, которое извлекает основную полезную нагрузку вредоносного по из службы передачи файлов с именем Transfer.sh технология, ранее замеченная в начале 2023 года.

Скрипт оболочки для извлечения Migo с помощью Transfer.sh встроен в файл Pastebin, который, в свою очередь, получается с помощью команды curl или wget.

Постоянство

Двоичный файл ELF на базе Go, помимо того, что включает механизмы противодействия обратному проектированию, действует как загрузчик для установщика XMRig, размещенного на GitHub. Она также отвечает за выполнение ряда шагов по установлению персистентности, прекращению работы конкурирующих майнеров и запуску майнера.

Кроме того, Migo отключает Linux с повышенной безопасностью (SELinux) и выполняет поиск сценариев удаления агентов мониторинга, включенных в вычислительные инстансы облачных провайдеров, таких как Qcloud и Alibaba Cloud. Оно также использует модифицированную версию ("libsystemd.so") популярного пользовательского руткита libprocesshider для скрытия процессов и артефактов на диске.

Стоит отметить, что эти действия пересекаются с тактикой, принятой известными группами криптоджекинга, такими как TeamTNT, WatchDog, Rocke, и субъектами угроз, связанными с вредоносным ПО SkidMap.

"Интересно, что Migo, похоже, рекурсивно перебирает файлы и каталоги в / etc", - отметил Мьюир. "Вредоносное ПО просто считывает файлы в этих расположениях и ничего не делает с содержимым".

"Одна из теорий заключается в том, что это может быть (слабой) попыткой перепутать решения для изолированной среды и динамического анализа, выполняя большое количество безопасных действий, что приводит к классификации без вредоносного по".

Другая гипотеза заключается в том, что вредоносное ПО ищет артефакт, специфичный для целевой среды, хотя Cado заявила, что не нашла доказательств, подтверждающих эту линию рассуждений.

"Migo демонстрирует, что злоумышленники, ориентированные на облако, продолжают совершенствовать свои методы и улучшать свои возможности по использованию веб-сервисов", - сказал Мьюир.

"Хотя libprocesshider часто используется в кампаниях по криптоджекингу, этот конкретный вариант включает в себя возможность скрывать артефакты на диске в дополнение к самим вредоносным процессам".