Microsoft в понедельник заявила, что обнаружила деятельность поддерживаемых Кремлем национальных государств, использующих критическую уязвимость безопасности в своей почтовой службе Outlook для получения несанкционированного доступа к учетным записям жертв на серверах Exchange.

Технический гигант приписал эти вторжения субъекту угрозы под названием Forest Blizzard (ранее Strontium), который также широко отслеживается под псевдонимами APT28, BlueDelta, Fancy Bear, FROZENLAKE, Iron Twilight, Sednit и Sofacy.

Рассматриваемая уязвимость в системе безопасности - это CVE-2023-23397 (оценка CVSS: 9,8), ошибка критического повышения привилегий, которая может позволить злоумышленнику получить доступ к хэшу Net-NTLMv2 пользователя, который затем может быть использован для проведения ретрансляционной атаки против другой службы для аутентификации от имени пользователя. Она была исправлена Microsoft в марте 2023 года.

Целью, по данным польского киберкомандования (DKWOC), было получение несанкционированного доступа к почтовым ящикам, принадлежащим государственным и частным организациям в стране.

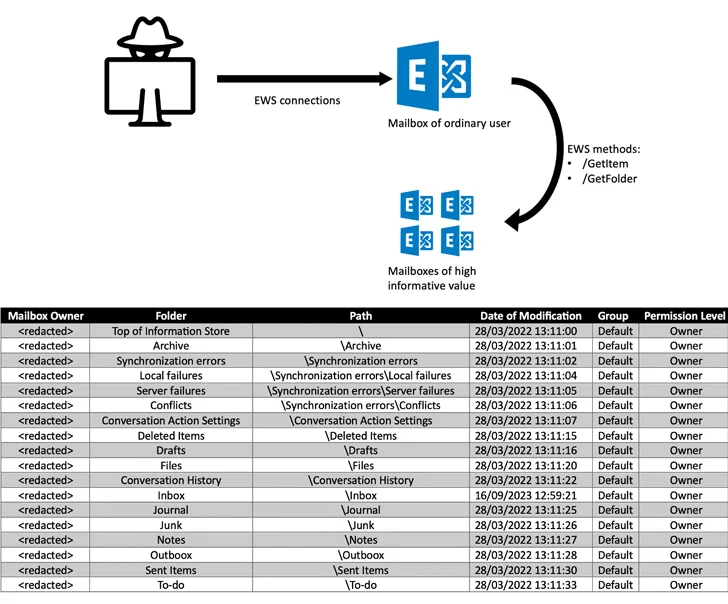

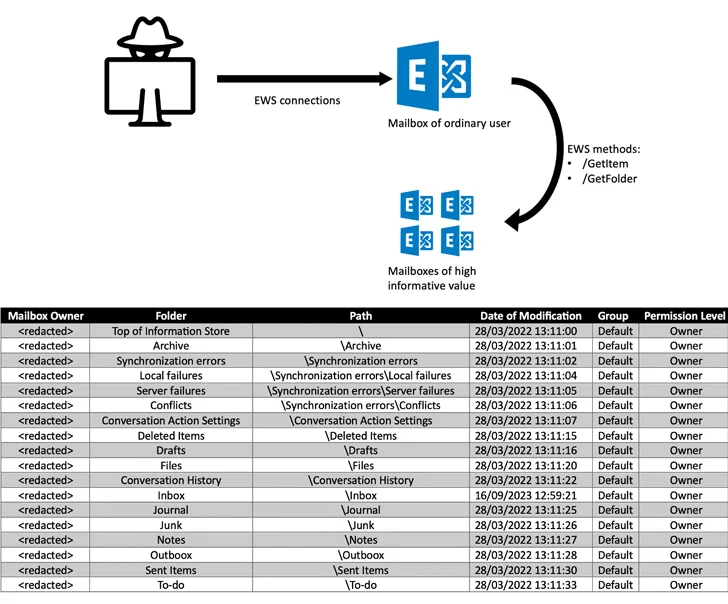

"На следующем этапе вредоносной деятельности злоумышленник изменяет права доступа к папкам в почтовом ящике жертвы", - сказал DKWOC. "В большинстве случаев изменения заключаются в изменении разрешений по умолчанию группы "По умолчанию" (все аутентифицированные пользователи в организации Exchange) с "Нет" на "Владелец".

При этом содержимое папок почтовых ящиков, которым предоставлено это разрешение, может быть прочитано любым прошедшим проверку подлинности лицом в организации, что позволяет субъекту угрозы извлекать ценную информацию из важных объектов.

"Следует подчеркнуть, что внедрение таких модификаций позволяет поддерживать несанкционированный доступ к содержимому почтового ящика даже после потери прямого доступа к нему", - добавил DKWOC.

Ранее Microsoft раскрыла, что недостаток безопасности был использован российскими злоумышленниками в качестве оружия для атак нулевого дня, направленных против правительства, транспорта, энергетики и военного сектора в Европе с апреля 2022 года.

Впоследствии, в июне 2023 года, компания по кибербезопасности Recorded Future раскрыла подробности фишинговой кампании, организованной APT28, использующей множество уязвимостей в программном обеспечении веб-почты Roundcube с открытым исходным кодом, одновременно отметив, что кампания пересекается с деятельностью, использующей уязвимость Microsoft Outlook.

Национальное агентство кибербезопасности Франции (ANSSI) в конце октября также обвинило хакерскую организацию в том, что она со второй половины 2021 года нацеливалась на правительственные учреждения, предприятия, университеты, исследовательские институты и аналитические центры, используя различные уязвимости, в том числе CVE-2023-23397, для развертывания имплантатов, таких как CredoMap.

По оценкам, спонсируемая государством группа связана с подразделением 26165 Главного управления Генерального штаба Вооруженных Сил Российской Федерации (ГРУ), подразделением внешней разведки Министерства обороны.

В последние месяцы это также было связано с атаками на различные организации во Франции и Украине, а также с злоупотреблением уязвимостью WinRAR (CVE-2023-38831) для кражи данных входа в браузер с помощью скрипта PowerShell под названием IRONJAW.

"Forest Blizzard постоянно расширяет свое присутствие, используя новые пользовательские методы и вредоносные программы, что говорит о том, что это хорошо обеспеченная ресурсами и обученная группа, ставящая долгосрочные задачи по установлению авторства и отслеживанию своей деятельности", - заявили в Microsoft.

Популярность Microsoft Outlook в корпоративных средах делает его прибыльным вектором атаки, что делает его "одним из важнейших "шлюзов", ответственных за внедрение различных киберугроз в организации", согласно Check Point, в котором изложены различные средства, с помощью которых злоумышленники могут злоупотреблять сервисом для предоставления своих эксплойтов.

Это произошло после того, как The Guardian сообщила, что полигон ядерных отходов Селлафилд в Великобритании был взломан хакерскими группами, связанными с Россией и Китаем, для развертывания "спящего вредоносного ПО" еще в 2015 году. Однако правительство Великобритании заявило, что не нашло доказательств того, что его сети были "успешно атакованы государственными структурами".

Технический гигант приписал эти вторжения субъекту угрозы под названием Forest Blizzard (ранее Strontium), который также широко отслеживается под псевдонимами APT28, BlueDelta, Fancy Bear, FROZENLAKE, Iron Twilight, Sednit и Sofacy.

Рассматриваемая уязвимость в системе безопасности - это CVE-2023-23397 (оценка CVSS: 9,8), ошибка критического повышения привилегий, которая может позволить злоумышленнику получить доступ к хэшу Net-NTLMv2 пользователя, который затем может быть использован для проведения ретрансляционной атаки против другой службы для аутентификации от имени пользователя. Она была исправлена Microsoft в марте 2023 года.

Целью, по данным польского киберкомандования (DKWOC), было получение несанкционированного доступа к почтовым ящикам, принадлежащим государственным и частным организациям в стране.

"На следующем этапе вредоносной деятельности злоумышленник изменяет права доступа к папкам в почтовом ящике жертвы", - сказал DKWOC. "В большинстве случаев изменения заключаются в изменении разрешений по умолчанию группы "По умолчанию" (все аутентифицированные пользователи в организации Exchange) с "Нет" на "Владелец".

При этом содержимое папок почтовых ящиков, которым предоставлено это разрешение, может быть прочитано любым прошедшим проверку подлинности лицом в организации, что позволяет субъекту угрозы извлекать ценную информацию из важных объектов.

"Следует подчеркнуть, что внедрение таких модификаций позволяет поддерживать несанкционированный доступ к содержимому почтового ящика даже после потери прямого доступа к нему", - добавил DKWOC.

Ранее Microsoft раскрыла, что недостаток безопасности был использован российскими злоумышленниками в качестве оружия для атак нулевого дня, направленных против правительства, транспорта, энергетики и военного сектора в Европе с апреля 2022 года.

Впоследствии, в июне 2023 года, компания по кибербезопасности Recorded Future раскрыла подробности фишинговой кампании, организованной APT28, использующей множество уязвимостей в программном обеспечении веб-почты Roundcube с открытым исходным кодом, одновременно отметив, что кампания пересекается с деятельностью, использующей уязвимость Microsoft Outlook.

Национальное агентство кибербезопасности Франции (ANSSI) в конце октября также обвинило хакерскую организацию в том, что она со второй половины 2021 года нацеливалась на правительственные учреждения, предприятия, университеты, исследовательские институты и аналитические центры, используя различные уязвимости, в том числе CVE-2023-23397, для развертывания имплантатов, таких как CredoMap.

По оценкам, спонсируемая государством группа связана с подразделением 26165 Главного управления Генерального штаба Вооруженных Сил Российской Федерации (ГРУ), подразделением внешней разведки Министерства обороны.

В последние месяцы это также было связано с атаками на различные организации во Франции и Украине, а также с злоупотреблением уязвимостью WinRAR (CVE-2023-38831) для кражи данных входа в браузер с помощью скрипта PowerShell под названием IRONJAW.

"Forest Blizzard постоянно расширяет свое присутствие, используя новые пользовательские методы и вредоносные программы, что говорит о том, что это хорошо обеспеченная ресурсами и обученная группа, ставящая долгосрочные задачи по установлению авторства и отслеживанию своей деятельности", - заявили в Microsoft.

Популярность Microsoft Outlook в корпоративных средах делает его прибыльным вектором атаки, что делает его "одним из важнейших "шлюзов", ответственных за внедрение различных киберугроз в организации", согласно Check Point, в котором изложены различные средства, с помощью которых злоумышленники могут злоупотреблять сервисом для предоставления своих эксплойтов.

Это произошло после того, как The Guardian сообщила, что полигон ядерных отходов Селлафилд в Великобритании был взломан хакерскими группами, связанными с Россией и Китаем, для развертывания "спящего вредоносного ПО" еще в 2015 году. Однако правительство Великобритании заявило, что не нашло доказательств того, что его сети были "успешно атакованы государственными структурами".