В F5 Next Central Manager были обнаружены две уязвимости в системе безопасности, которые могут быть использованы субъектом угрозы для захвата контроля над устройствами и создания скрытых учетных записей администратора-мошенника для сохранения.

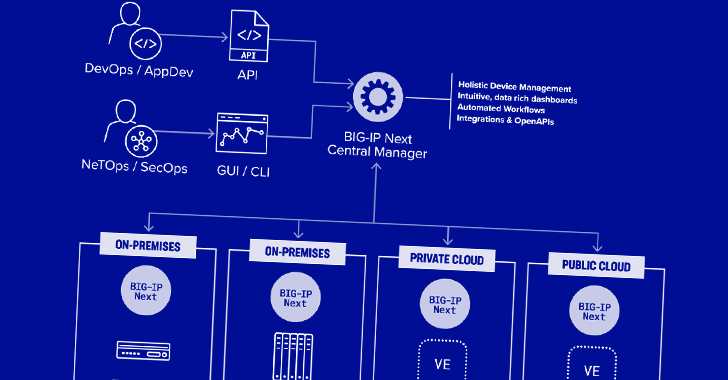

Удаленно используемые уязвимости "могут предоставить злоумышленникам полный административный контроль над устройством и впоследствии позволить злоумышленникам создавать учетные записи на любых активах F5, управляемых следующим центральным менеджером", - говорится в новом отчете охранной фирмы Eclypsium.

Описание двух проблем выглядит следующим образом -

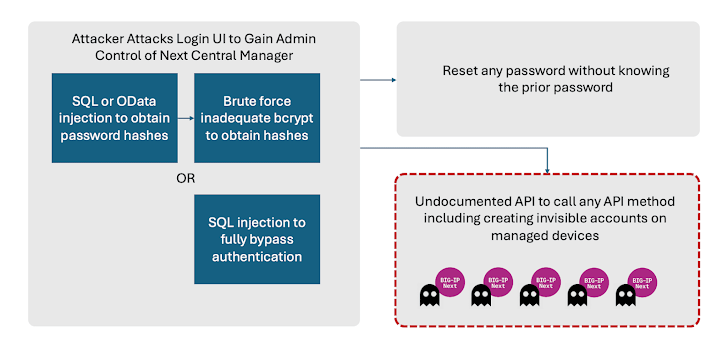

- CVE-2024-21793 (оценка CVSS: 7.5) - уязвимость при внедрении OData, которая может позволить злоумышленнику, не прошедшему проверку подлинности, выполнять вредоносные инструкции SQL через API центрального менеджера BIG-IP NEXT

- CVE-2024-26026 (оценка CVSS: 7.5) - уязвимость SQL-инъекции, которая может позволить злоумышленнику, не прошедшему проверку подлинности, выполнять вредоносные инструкции SQL через API центрального менеджера BIG-IP Next

Успешное использование ошибок может привести к получению полного административного контроля над устройством, позволяя злоумышленникам комбинировать его с другими уязвимостями для создания новых учетных записей на любом активе BIG-IP Next, управляемом Центральным менеджером.

Более того, эти вредоносные учетные записи будут скрыты от самого Центрального менеджера. Это стало возможным благодаря уязвимости подделки запросов на стороне сервера (SSRF), которая позволяет вызывать недокументированный API и создавать учетные записи.

"Это означает, что даже если пароль администратора сброшен в Центральном менеджере и система исправлена, доступ злоумышленника все равно может сохраниться", - заявили в компании по безопасности цепочки поставок.

Также Eclypsium обнаружила еще две слабые стороны, которые могут быть просто атакованы методом перебора паролей администратора и позволяют администратору сбросить свои пароли, не зная о предыдущем. Злоумышленник может использовать эту проблему в качестве оружия, чтобы заблокировать законный доступ к устройству из каждой учетной записи.

Хотя нет никаких признаков того, что уязвимости активно использовались в реальном времени, пользователям рекомендуется обновить свои экземпляры до последней версии, чтобы уменьшить потенциальные угрозы.

"Сеть и инфраструктура приложений стали ключевой целью злоумышленников в последние годы", - заявили в Eclypsium. "Использование этих систем с высокими привилегиями может предоставить злоумышленникам идеальный способ получения доступа, распространения и поддержания персистентности в среде".