Недавно открытый инструмент сетевого картирования под названием SSH-Snake был повторно использован участниками угроз для осуществления вредоносных действий.

"SSH-Snake - это самоизменяющийся червь, который использует учетные данные SSH, обнаруженные в взломанной системе, чтобы начать распространяться по сети", - сказал исследователь Sysdig Мигель Эрнандес.

"Червь автоматически выполняет поиск по известным местоположениям учетных данных и файлам истории оболочки, чтобы определить свой следующий шаг".

SSH-Snake был впервые выпущен на GitHub в начале января 2024 года и описывается разработчиком как "мощный инструмент" для автоматического обхода сети с использованием закрытых ключей SSH, обнаруженных в системах.

При этом он создает всеобъемлющую карту сети и ее зависимостей, помогая определить степень, в которой сеть может быть скомпрометирована с использованием SSH и закрытых ключей SSH, начиная с определенного хоста. Он также поддерживает разрешение доменов, которые имеют несколько адресов IPv4.

"Он полностью самовоспроизводящийся и самораспространяющийся - и совершенно без файлов", согласно описанию проекта. "Во многих отношениях SSH-Snake на самом деле является червем: он самовоспроизводится и распространяется из одной системы в другую так далеко, как только может".

Sysdig сказал, что сценарий оболочки не только облегчает боковое перемещение, но также обеспечивает дополнительную скрытность и гибкость, чем другие типичные SSH-черви.

Компания, занимающаяся облачной безопасностью, заявила, что наблюдала, как субъекты угрозы использовали SSH-Snake в реальных атаках для сбора учетных данных, IP-адресов целей и истории команд bash после обнаружения сервера управления (C2), на котором хранятся данные.

"Использование ключей SSH является рекомендуемой практикой, которой SSH-Snake пытается воспользоваться для распространения", - сказал Эрнандес. "Он умнее и надежнее, что позволит субъектам угрозы проникать дальше в сеть, как только они закрепятся".

Когда к ним обратились за комментарием, Джошуа Роджерс, разработчик SSH-Snake, сообщил The Hacker News, что инструмент предлагает законным владельцам систем способ выявить слабые места в своей инфраструктуре раньше, чем это сделают злоумышленники, призвав компании использовать SSH-Snake, чтобы "обнаружить существующие пути атаки - и исправить их".

"Похоже, принято считать, что кибертерроризм "просто случается" с системами внезапно, что требует исключительно реактивного подхода к безопасности", - сказал Роджерс. "Вместо этого, по моему опыту, системы следует проектировать и поддерживать с применением комплексных мер безопасности".

"Если кибертеррорист может запустить SSH-Snake в вашей инфраструктуре и получить доступ к тысячам серверов, следует сосредоточить внимание на людях, отвечающих за инфраструктуру, с целью оживления инфраструктуры таким образом, чтобы компрометация одного хоста не могла быть воспроизведена на тысячах других ".

Роджерс также обратил внимание на "халатные операции" компаний, которые разрабатывают и внедряют небезопасную инфраструктуру, которая может быть легко захвачена простым сценарием оболочки.

"Если бы системы проектировались и обслуживались разумным образом, а владельцы систем / компании действительно заботились о безопасности, последствия выполнения такого сценария были бы минимизированы, а также если бы действия, предпринимаемые SSH-Snake, были выполнены злоумышленником вручную", - добавил Роджерс.

"Вместо того, чтобы читать политики конфиденциальности и выполнять ввод данных, группы безопасности компаний, обеспокоенные тем, что этот тип скрипта захватывает всю их инфраструктуру, должны выполнять полную перестройку архитектуры своих систем обученными специалистами по безопасности, а не теми, кто создавал архитектуру в первую очередь".

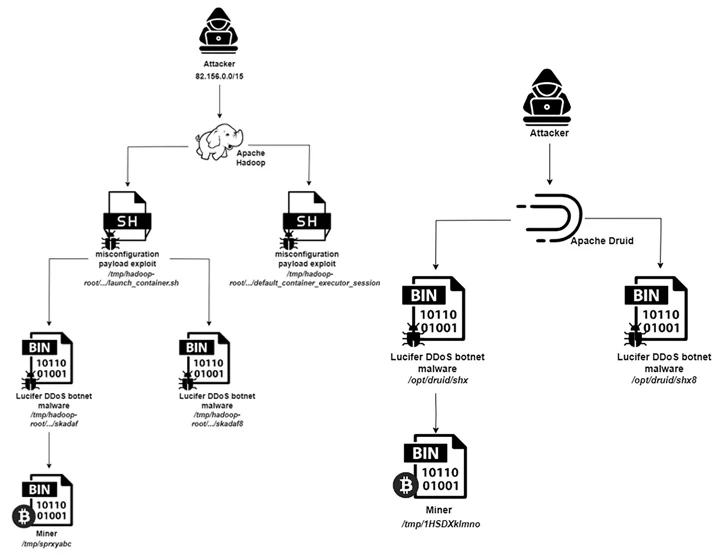

Раскрытие произошло после того, как Aqua раскрыла новую кампанию ботнетов под названием Lucifer , которая использует неправильные конфигурации и существующие недостатки в Apache Hadoop и Apache Druid, чтобы подключить их к сети для майнинга криптовалюты и организации распределенных атак типа "отказ в обслуживании" (DDoS).

Гибридная вредоносная программа для криптоджекинга была впервые задокументирована подразделением Palo Alto Networks 42 в июне 2020 года, что привлекло внимание к ее способности использовать известные недостатки безопасности для компрометации конечных точек Windows.

За последний месяц было обнаружено около 3000 различных атак, направленных на стек больших данных Apache, сообщила компания по облачной безопасности. Сюда также входят те, которые выделяют уязвимые экземпляры Apache Flink для развертывания майнеров и руткитов.

"Злоумышленник реализует атаку, используя существующие неправильные конфигурации и уязвимости в этих сервисах", - сказал исследователь безопасности Ницан Яаков.

"Решения Apache с открытым исходным кодом широко используются многими пользователями и участниками. Злоумышленники могут рассматривать это широкое использование как возможность иметь неисчерпаемые ресурсы для осуществления своих атак на них".