Фишинг - это распространенный метод кражи личных данных и распространения вирусов в Интернете.

Предположим, вы однажды проверили свою электронную почту и нашли сообщение от своего банка. Вы уже получали от них электронные письма, но это кажется подозрительным, тем более что оно угрожает закрыть вашу учетную запись, если вы не ответите немедленно. Что вы делаете?

Это и другие подобные сообщения являются примерами фишинга - метода кражи личных данных в Интернете. Помимо кражи личных и финансовых данных, фишеры могут заражать компьютеры вирусами и убеждать людей невольно участвовать в отмывании денег.

Большинство людей ассоциируют фишинг с сообщениями электронной почты, которые подделывают или имитируют банки, компании, выпускающие кредитные карты, или другие компании, такие как Amazon и eBay. Эти сообщения выглядят аутентичными и пытаются заставить жертв раскрыть свою личную информацию. Но сообщения электронной почты - это лишь небольшая часть фишингового мошенничества.

От начала до конца процесс включает в себя:

- Планирование. Фишеры решают, на какой бизнес ориентироваться, и определяют, как получить адреса электронной почты для клиентов этого бизнеса. Они часто используют те же методы массовой рассылки и сбора адресов, что и спамеры.

- Настраqre. Узнав, какой бизнес подделывать и кто их жертвы, фишеры создают методы для доставки сообщения и сбора данных. Чаще всего это касается адресов электронной почты и веб-страницы.

- Атака. Это наиболее знакомый людям шаг - фишер отправляет фальшивое сообщение, которое, похоже, исходит из надежного источника.

- Коллекция. Фишеры записывают информацию, которую жертвы вводят на веб-страницы или всплывающие окна.

- Кража личных данных и мошенничество. Фишеры используют собранную информацию для совершения незаконных покупок или иного мошенничества. Четверть пострадавших так и не выздоровеют полностью.

Фишинговые атаки используют преимущества программного обеспечения и уязвимости безопасности как на стороне клиента, так и на стороне сервера. Но даже самые высокотехнологичные фишинговые мошенничества работают как старомодные аферы, когда мошенник убеждает свою марку в том, что он надежен и заслуживает доверия.

Истоки фишинга

Первое задокументированное использование слова «фишинг» произошло в 1996 году. Большинство людей считают, что оно возникло как альтернативное написание слова «рыбалка», например, «ловить рыбу для информации».

СОДЕРЖАНИЕ

- Фишинг-мошенничество

- Подмена адреса

- Анти-Фишинг

Фишинг-мошенничество

КАК ЭТО РАБОТАЕТ

Поскольку большинство людей никому не раскрывают свой банковский счет, номер кредитной карты или пароль, фишерам приходится предпринимать дополнительные шаги, чтобы обманом заставить своих жертв выдать эту информацию. Такой вид обманной попытки получить информацию называется социальной инженерией.

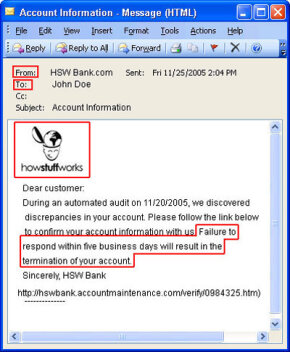

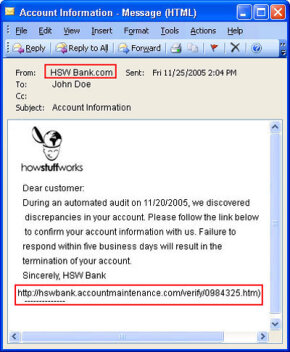

Фишеры часто используют настоящие логотипы компаний и копируют законные сообщения электронной почты, заменяя ссылки ссылками, которые направляют жертву на мошенническую страницу. Они используют поддельные или поддельные адреса электронной почты в полях сообщения «От:» и «Ответить» и скрывают ссылки, чтобы они выглядели законными. Но воссоздание внешнего вида официального сообщения - это лишь часть процесса.

Большинство фишинговых сообщений дают жертве повод для немедленных действий, побуждая ее сначала действовать, а думать потом. Сообщения часто угрожают жертве аннулированием учетной записи, если он не ответит вовремя. Некоторые благодарят жертву за покупку, которую он никогда не совершал. Поскольку жертва не хочет терять деньги, которые он на самом деле не тратил, он переходит по ссылке в сообщении и в конечном итоге дает фишерам именно ту информацию, которую, как он опасался, они изначально имели.

Кроме того, многие люди доверяют автоматическим процессам, считая их свободными от человеческих ошибок. Вот почему во многих сообщениях утверждается, что компьютеризированный аудит или другой автоматизированный процесс выявил, что что-то не так с учетной записью жертвы. Жертва с большей вероятностью поверит, что кто-то пытался взломать его учетную запись, чем поверит, что компьютер, проводящий аудит, допустил ошибку.

Фишинг: не только для электронной почты

Электронная почта - самый распространенный способ распространения фишинговых приманок, но некоторые мошенники ищут жертв через:

- Мгновенные сообщения

- Текстовые (SMS) сообщения мобильного телефона

- Чаты

- Поддельные рекламные баннеры

- Доски сообщений и списки рассылки

- Поддельные сайты поиска работы и предложения о работе

- Поддельные панели инструментов браузера

Подмена адреса

Подмена адреса - самый распространенный прием, который используют фишеры для получения информации.

Чем сложнее веб-браузер или почтовый клиент, тем больше лазеек и уязвимостей могут найти фишеры. Это означает, что по мере того, как программы становятся более изощренными, фишеры добавляют к своим сумкам уловки. Например, по мере того, как фильтры спама и фишинга становятся более эффективными, фишеры все лучше умеют прокрадываться мимо них.

Самый распространенный трюк - подмена адреса. Многие программы электронной почты позволяют пользователям вводить желаемую информацию в поля «От» и «Ответить». Хотя это удобно для людей, использующих несколько адресов электронной почты, это позволяет фишерам легко создавать сообщения, которые выглядят так, как будто они пришли из законного источника. Некоторые серверы электронной почты также позволяют компьютерам подключаться к порту простого протокола передачи почты (SMTP) без использования пароля. Это позволяет фишерам напрямую подключаться к серверу электронной почты и давать ему указания отправлять сообщения жертвам.

Другие уловки включают в себя:

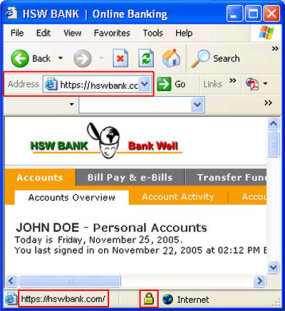

Обфусцированные ссылки. Эти URL-адреса выглядят настоящими, но направляют жертву на веб-сайт фишера. Некоторые методы обфускации включают:

- Использование неверных версий URL-адреса поддельной компании или использование регистрации международного доменного имени (IDN) для воссоздания целевого URL-адреса с использованием символов из других алфавитов. Включение названия целевой компании в URL-адрес, который использует другое доменное имя.

- Использование альтернативных форматов, например шестнадцатеричного , для представления URL-адреса.

- Включение инструкций по перенаправлению в законный URL-адрес.

- Использование HTML для обманчивого представления ссылок. Например, ссылка ниже выглядит так, как будто она ведет в раздел «Как работает спам», в котором объясняются машины-зомби, но на самом деле она направляет ваш браузер к совершенно другой статье о зомби.

Всплывающие окна и рамки. Вредоносные всплывающие окна могут появляться над сайтом, или невидимые фреймы вокруг него могут содержать вредоносный код.

HTML. Некоторые фишинговые сообщения электронной почты выглядят как обычный текст, но на самом деле содержат разметку HTML, содержащую невидимые слова и инструкции, которые помогают сообщению обойти программу защиты от спама.

Отравление кеша DNS. Это также называется фармингом, когда фишер (часто обращаясь к представителям службы поддержки клиентов) изменяет информацию DNS-сервера. Это приводит к тому, что все, кто пытается зайти на сайт поддельной компании, будут перенаправлены на другой сайт. Фарминг бывает трудно обнаружить, и он может заманить в ловушку сразу несколько жертв.

Фишеры могут использовать прокси-компьютеры, расположенные между жертвой и сайтом, для записи транзакций жертв. Они также могут воспользоваться низкой безопасностью на веб-странице компании и вставить вредоносный код на определенные страницы. Фишерам, использующим эти методы, не нужно скрывать свои ссылки, потому что жертва находится на законном веб-сайте, когда происходит кража их информации.

Фишеры также используют вредоносные программы в своих махинациях:

- Регистраторы ключей и трояны для захвата экрана записывают информацию и передают информацию фишеру.

- Трояны удаленного доступа превращают компьютеры жертв в зомби - машины, которые фишеры могут использовать для распространения фишинговых писем или размещения фишинговых веб-страниц.

- Боты поддерживают сфабрикованные разговоры с жертвами в чатах или координируют зомби-сети.

- Шпионское ПО отслеживает и записывает поведение пользователей в сети, что может помочь фишерам спланировать другие атаки.

Насколько вы разбираетесь в фишинге? Пройдите тест MailFrontier на IQ фишинга, чтобы узнать, насколько хорошо вы можете распознать фальшивую электронную почту.

Вы можете узнать больше о других методах, используемых для фишинга, в Руководстве по фишингу Next Generation Security Software. Antiphishing.org также подробно описывает, как один фишер пытается обмануть своих жертв.

На все эти фишинговые уловки стоит обратить внимание, но несколько простых шагов могут защитить вас.

Анти-Фишинг

Методы защиты от фишинга включают использование брандмауэров и антивирусного программного обеспечения.

Действия, которые вы обычно предпринимаете для защиты своего компьютера, например использование брандмауэра и антивирусного программного обеспечения, могут помочь защитить вас от фишинга. Вы можете просмотреть сертификаты SSL веб-сайтов, а также выписки из собственного банка и кредитной карты для дополнительной безопасности.

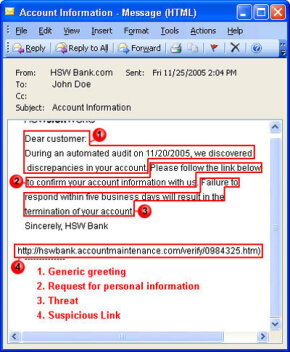

Кроме того, фишеры обычно оставляют некоторые контрольные знаки в своих сообщениях электронной почты и на веб-страницах. Когда вы читаете свою электронную почту, вы должны быть начеку:

- Общие приветствия, например, «Уважаемый покупатель». Если ваш банк отправляет вам официальную корреспонденцию, на нем должно быть указано ваше полное имя. (Некоторые фишеры перешли к целевому фишингу , который может включать персонализированную информацию.)

- Угрозы для вашей учетной записи и просьбы о немедленных действиях, например «Ответьте в течение пяти рабочих дней, или мы аннулируем вашу учетную запись». Большинство компаний хотят, чтобы вы были клиентом, и вряд ли так быстро потеряют свой бизнес.

- Запросы личной информации. Большинство компаний не запрашивали личную информацию по телефону или по электронной почте даже до того, как фишинг стал широко распространенной практикой.

- Подозрительные ссылки. Ссылки, которые длиннее обычных, содержат символ @ или написаны с ошибками, могут быть признаком фишинга. Безопаснее ввести URL-адрес компании в браузере, чем нажимать на любую ссылку, отправленную по электронной почте.

- Орфографические ошибки и плохая грамматика.

Ответ на фишинг

Если вы получили электронное письмо, которое, по вашему мнению, является попыткой фишинга, вам не следует отвечать на него, переходить по ссылкам или предоставлять свою личную информацию. Вместо этого вы должны сообщить о попытке подделки компании. Используйте их веб-сайт или номер телефона, а не переходите по ссылкам в подозрительном электронном письме. Вы также можете сообщить об этом в Национальный центр информации о мошенничестве и Рабочую группу по борьбе с фишингом.

Если вы считаете, что могли передать свою личную информацию фишеру, вам следует сообщить об инциденте по адресу:

- Компания, которую обманули.

- Любой банк, ссудное или кредитное учреждение, для которого вы раскрыли свою личную информацию.

- По крайней мере, одна из трех основных кредитных компаний (Equifax , Experian и TransUnion).

- Ваше местное полицейское управление.

- Федеральная торговая комиссия.

- Федеральная торговая комиссия Федеральное бюро расследований (ФБР) через Центр жалоб на преступления в Интернете

Факты о фишинге

- В августе 2005 г. произошло 13 776 фишинговых атак, связанных с 5 259 веб-сайтами.

- Они были нацелены на 84 различных предприятия, но 80% атак получили три предприятия.

- 85% атак были направлены на банки и другие финансовые учреждения.

- Фишерам удается получить личную информацию от пяти процентов предполагаемых жертв.

- 57 миллионов пользователей Интернета в США получили по крайней мере одно фишинговое письмо по электронной почте, а 1,7 миллиона передали злоумышленникам личную информацию.

Источник: NGS Software и AntiPhishing.org