Поддельные установщики Adobe Acrobat Reader используются для распространения нового многофункционального вредоносного ПО, получившего название Byakugan.

Отправной точкой атаки является PDF-файл, написанный на португальском языке, который при открытии показывает размытое изображение и просит жертву нажать на ссылку, чтобы загрузить приложение Reader для просмотра содержимого.

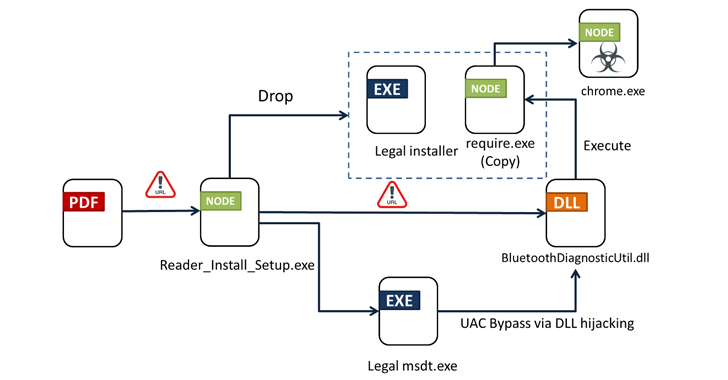

Согласно Fortinet FortiGuard Labs, щелчок по URL-адресу приводит к отправке установщика ("Reader_Install_Setup.exe"), который активирует последовательность заражения. Подробности кампании были впервые раскрыты Центром анализа безопасности AhnLab (ASEC) в прошлом месяце.

В цепочке атак используются такие методы, как перехват библиотеки DLL и обход контроля доступа пользователей Windows (UAC), для загрузки вредоносного файла библиотеки динамических ссылок (DLL) с именем "BluetoothDiagnosticUtil.dll", который, в свою очередь, загружает конечную полезную нагрузку. Он также развертывает законный установщик для программы чтения PDF, такой как Wondershare PDFelement.

Двоичный файл оснащен для сбора и эксфильтрации системных метаданных на сервер командования и управления (C2) и удаления основного модуля ("chrome.exe") с другого сервера, который также выполняет функции C2 для приема файлов и команд.

"Byakugan - это вредоносное ПО на основе node.js, упакованное в исполняемый файл компанией pkg", - сказал исследователь безопасности Пей Хан Ляо. "В дополнение к основному скрипту существует несколько библиотек, соответствующих функциям".

Это включает в себя настройку сохранения, мониторинг рабочего стола жертвы с помощью OBS Studio, создание скриншотов, загрузку майнеров криптовалюты, протоколирование нажатий клавиш, перечисление и загрузку файлов, а также сбор данных, хранящихся в веб-браузерах.

"Растет тенденция использования как чистых, так и вредоносных компонентов в вредоносных программах, и Byakugan не исключение", - сказал Fortinet. "Такой подход увеличивает количество шума, генерируемого во время анализа, затрудняя точное обнаружение".

Раскрытие происходит после того, как ASEC раскрыла новую кампанию, которая распространяет средство для кражи информации Rhadamanthys под видом установщика для группового программного обеспечения.

"Злоумышленник создал поддельный веб-сайт, похожий на оригинальный веб-сайт, и предоставил этот сайт пользователям, использующим функцию рекламы в поисковых системах", - заявила южнокорейская компания по кибербезопасности. "Распространяемое вредоносное ПО использует метод непрямого системного вызова, чтобы скрыться от глаз решений безопасности".

Также было обнаружено, что неизвестные злоумышленники используют измененную версию Notepad ++ для распространения вредоносного ПО WikiLoader (также известного как WailingCrab).