Содержание статьи

Что такое социальная инженерия

Термин «социальная инженерия» используется для обозначения широкого спектра злонамеренных действий, совершаемых посредством взаимодействия с людьми . Он использует психологические манипуляции, чтобы обмануть пользователей, чтобы они совершили ошибки безопасности или разгласили конфиденциальную информацию.

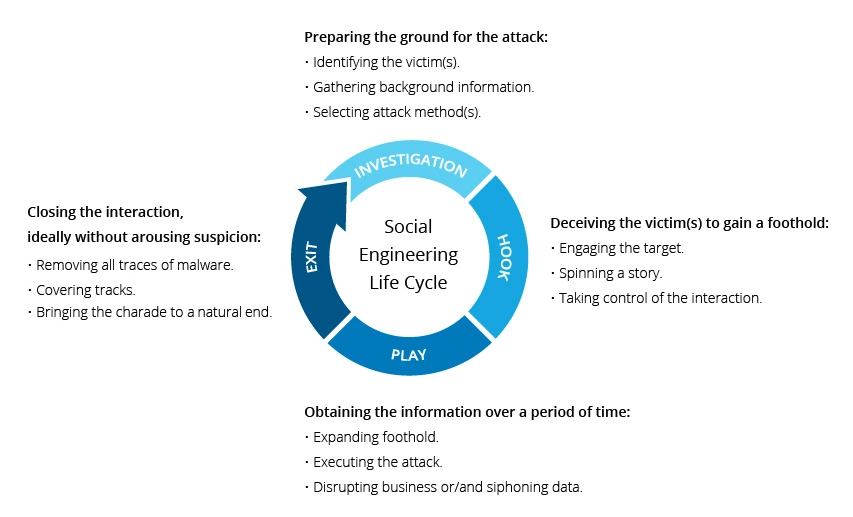

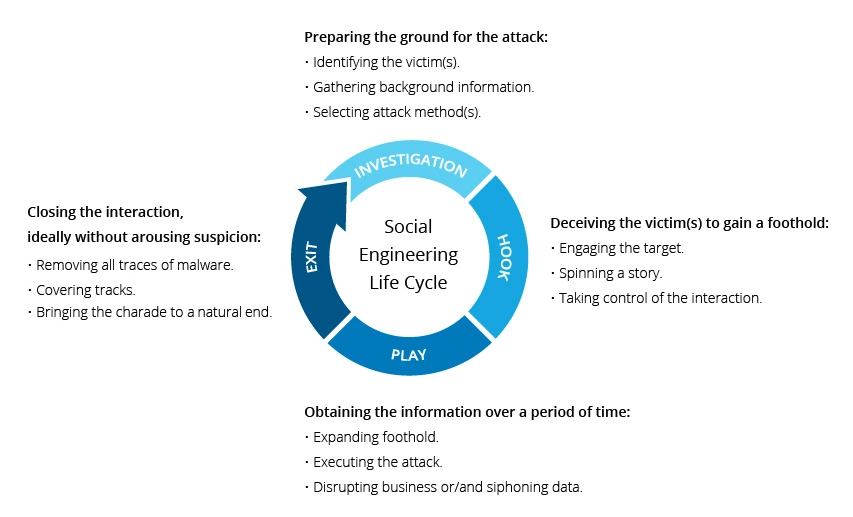

Атаки социальной инженерии происходят в один или несколько этапов. Преступник сначала исследует предполагаемую жертву, чтобы собрать необходимую справочную информацию, такую как потенциальные точки проникновения и слабые протоколы безопасности, необходимые для продолжения атаки. Затем злоумышленник пытается завоевать доверие жертвы и предоставить стимулы для последующих действий, нарушающих методы безопасности, таких как раскрытие конфиденциальной информации или предоставление доступа к критически важным ресурсам.

Жизненный цикл атаки социальной инженерии.

Что делает социальную инженерию особенно опасной, так это то, что она основана на человеческой ошибке, а не на уязвимостях программного обеспечения и операционных систем. Ошибки, допущенные законными пользователями, гораздо менее предсказуемы, что затрудняет их выявление и предотвращение, чем вторжение, основанное на вредоносном ПО.

Техники атак социальной инженерии

Атаки социальной инженерии бывают разных форм и могут выполняться везде, где задействовано человеческое взаимодействие. Ниже приведены пять наиболее распространенных форм атак цифровой социальной инженерии.

Приманка

Как следует из названия, в атаках с применением травли используется ложное обещание, чтобы разжечь жадность или любопытство жертвы. Они заманивают пользователей в ловушку, которая крадет их личную информацию или заражает их системы вредоносным ПО.

Самая оскорбительная форма травли использует физические носители для распространения вредоносных программ. Например, злоумышленники оставляют приманку - обычно флэш-накопители, зараженные вредоносным ПО - в заметных местах, где потенциальные жертвы наверняка их увидят (например, ванные комнаты, лифты, парковка целевой компании). Приманка имеет аутентичный вид, например, этикетку, на которой она изображена в ведомости заработной платы компании.

Жертвы из любопытства берут наживку и вставляют ее в рабочий или домашний компьютер, что приводит к автоматической установке вредоносного ПО в систему.

Мошенничество с приманкой не обязательно должно осуществляться в физическом мире. Онлайн-формы приманки включают в себя привлекательную рекламу, которая ведет на вредоносные сайты или побуждает пользователей загрузить приложение, зараженное вредоносным ПО.

Пугающее ПО

Пугающие программы включают в себя бомбардировку жертв ложными тревогами и вымышленными угрозами. Пользователи обманываются, думая, что их система заражена вредоносным ПО, предлагая им установить программное обеспечение, которое не приносит реальной пользы (кроме как для злоумышленника) или само является вредоносным ПО. Scareware также называют программным обеспечением для обмана, мошенническим программным обеспечением для сканирования и мошенническим программным обеспечением.

Типичный пример пугающего ПО - это нормально выглядящие всплывающие баннеры, которые появляются в вашем браузере во время просмотра веб-страниц и содержат такой текст, как «Ваш компьютер может быть заражен вредоносными программами-шпионами». Он либо предлагает вам установить инструмент (часто зараженный вредоносным ПО), либо перенаправляет вас на вредоносный сайт, где заражается ваш компьютер.

Scareware также распространяется через спам-электронную почту, которая рассылает ложные предупреждения или предлагает пользователям покупать бесполезные / вредные услуги.

Претекстинг

Здесь злоумышленник получает информацию с помощью серии искусно созданной лжи. Мошенничество часто инициируется злоумышленником, который притворяется, что ему нужна конфиденциальная информация от жертвы для выполнения важной задачи.

Злоумышленник обычно начинает с установления доверия со своей жертвой, выдавая себя за коллег, сотрудников полиции, банка, налоговых органов или других лиц, обладающих правом знать. Заявитель задает вопросы, которые якобы необходимы для подтверждения личности жертвы, с помощью которых они собирают важные личные данные.

С помощью этого мошенничества собирается всевозможная соответствующая информация и записи, такие как номера социального страхования, личные адреса и номера телефонов, записи телефонных разговоров, даты отпуска сотрудников, банковские записи и даже информация о безопасности, относящаяся к физическому объекту.

Фишинг

Как один из самых популярных типов атак социальной инженерии, фишинговые мошенничества представляют собой кампании по электронной почте и текстовым сообщениям, направленные на создание у жертв чувства срочности, любопытства или страха. Затем он побуждает их раскрыть конфиденциальную информацию, щелкнуть ссылки на вредоносные веб-сайты или открыть вложения, содержащие вредоносное ПО.

Примером может служить электронное письмо, отправленное пользователям онлайн-службы, которое предупреждает их о нарушении политики, требующем немедленных действий с их стороны, таких как обязательная смена пароля. Он включает ссылку на незаконный веб-сайт - почти идентичный по внешнему виду его законной версии - предлагая ничего не подозревающему пользователю ввести свои текущие учетные данные и новый пароль. После отправки формы информация отправляется злоумышленнику.

Учитывая, что идентичные или почти идентичные сообщения отправляются всем пользователям в фишинговых кампаниях, их обнаружение и блокировка намного проще для почтовых серверов, имеющих доступ к платформам обмена угрозами.

Целевой фишинг

Это более адресная версия фишингового мошенничества, при котором злоумышленник выбирает конкретных лиц или предприятия. Затем они адаптируют свои сообщения на основе характеристик, должностей и контактов, принадлежащих их жертвам, чтобы сделать их атаку менее заметной. Целевой фишинг требует гораздо больших усилий со стороны злоумышленника и может занять недели и месяцы. Их гораздо труднее обнаружить, и при умелом выполнении они имеют больше шансов на успех.

Сценарий целевого фишинга может включать злоумышленника, который, выдавая себя за ИТ-консультанта организации, отправляет электронное письмо одному или нескольким сотрудникам. Он сформулирован и подписан точно так же, как обычно делает консультант, тем самым вводя получателей в заблуждение, заставляя думать, что это подлинное сообщение. Сообщение предлагает получателям изменить свой пароль и предоставляет им ссылку, которая перенаправляет их на вредоносную страницу, где злоумышленник теперь перехватывает их учетные данные.

Профилактика социальной инженерии

Социальные инженеры манипулируют человеческими чувствами, такими как любопытство или страх, чтобы реализовать планы и заманить жертв в их ловушки. Поэтому будьте осторожны, когда вы чувствуете тревогу из-за электронного письма, вас привлекает предложение, отображаемое на веб-сайте, или когда вы сталкиваетесь с лежащими случайными цифровыми носителями. Бдительность может помочь вам защитить себя от большинства атак социальной инженерии, происходящих в цифровой сфере.

Более того, следующие советы могут помочь вам улучшить вашу бдительность в отношении взломов социальной инженерии.

- Что такое социальная инженерия

- Техники атак социальной инженерии

- Профилактика социальной инженерии

Что такое социальная инженерия

Термин «социальная инженерия» используется для обозначения широкого спектра злонамеренных действий, совершаемых посредством взаимодействия с людьми . Он использует психологические манипуляции, чтобы обмануть пользователей, чтобы они совершили ошибки безопасности или разгласили конфиденциальную информацию.

Атаки социальной инженерии происходят в один или несколько этапов. Преступник сначала исследует предполагаемую жертву, чтобы собрать необходимую справочную информацию, такую как потенциальные точки проникновения и слабые протоколы безопасности, необходимые для продолжения атаки. Затем злоумышленник пытается завоевать доверие жертвы и предоставить стимулы для последующих действий, нарушающих методы безопасности, таких как раскрытие конфиденциальной информации или предоставление доступа к критически важным ресурсам.

Жизненный цикл атаки социальной инженерии.

Что делает социальную инженерию особенно опасной, так это то, что она основана на человеческой ошибке, а не на уязвимостях программного обеспечения и операционных систем. Ошибки, допущенные законными пользователями, гораздо менее предсказуемы, что затрудняет их выявление и предотвращение, чем вторжение, основанное на вредоносном ПО.

Техники атак социальной инженерии

Атаки социальной инженерии бывают разных форм и могут выполняться везде, где задействовано человеческое взаимодействие. Ниже приведены пять наиболее распространенных форм атак цифровой социальной инженерии.

Приманка

Как следует из названия, в атаках с применением травли используется ложное обещание, чтобы разжечь жадность или любопытство жертвы. Они заманивают пользователей в ловушку, которая крадет их личную информацию или заражает их системы вредоносным ПО.

Самая оскорбительная форма травли использует физические носители для распространения вредоносных программ. Например, злоумышленники оставляют приманку - обычно флэш-накопители, зараженные вредоносным ПО - в заметных местах, где потенциальные жертвы наверняка их увидят (например, ванные комнаты, лифты, парковка целевой компании). Приманка имеет аутентичный вид, например, этикетку, на которой она изображена в ведомости заработной платы компании.

Жертвы из любопытства берут наживку и вставляют ее в рабочий или домашний компьютер, что приводит к автоматической установке вредоносного ПО в систему.

Мошенничество с приманкой не обязательно должно осуществляться в физическом мире. Онлайн-формы приманки включают в себя привлекательную рекламу, которая ведет на вредоносные сайты или побуждает пользователей загрузить приложение, зараженное вредоносным ПО.

Пугающее ПО

Пугающие программы включают в себя бомбардировку жертв ложными тревогами и вымышленными угрозами. Пользователи обманываются, думая, что их система заражена вредоносным ПО, предлагая им установить программное обеспечение, которое не приносит реальной пользы (кроме как для злоумышленника) или само является вредоносным ПО. Scareware также называют программным обеспечением для обмана, мошенническим программным обеспечением для сканирования и мошенническим программным обеспечением.

Типичный пример пугающего ПО - это нормально выглядящие всплывающие баннеры, которые появляются в вашем браузере во время просмотра веб-страниц и содержат такой текст, как «Ваш компьютер может быть заражен вредоносными программами-шпионами». Он либо предлагает вам установить инструмент (часто зараженный вредоносным ПО), либо перенаправляет вас на вредоносный сайт, где заражается ваш компьютер.

Scareware также распространяется через спам-электронную почту, которая рассылает ложные предупреждения или предлагает пользователям покупать бесполезные / вредные услуги.

Претекстинг

Здесь злоумышленник получает информацию с помощью серии искусно созданной лжи. Мошенничество часто инициируется злоумышленником, который притворяется, что ему нужна конфиденциальная информация от жертвы для выполнения важной задачи.

Злоумышленник обычно начинает с установления доверия со своей жертвой, выдавая себя за коллег, сотрудников полиции, банка, налоговых органов или других лиц, обладающих правом знать. Заявитель задает вопросы, которые якобы необходимы для подтверждения личности жертвы, с помощью которых они собирают важные личные данные.

С помощью этого мошенничества собирается всевозможная соответствующая информация и записи, такие как номера социального страхования, личные адреса и номера телефонов, записи телефонных разговоров, даты отпуска сотрудников, банковские записи и даже информация о безопасности, относящаяся к физическому объекту.

Фишинг

Как один из самых популярных типов атак социальной инженерии, фишинговые мошенничества представляют собой кампании по электронной почте и текстовым сообщениям, направленные на создание у жертв чувства срочности, любопытства или страха. Затем он побуждает их раскрыть конфиденциальную информацию, щелкнуть ссылки на вредоносные веб-сайты или открыть вложения, содержащие вредоносное ПО.

Примером может служить электронное письмо, отправленное пользователям онлайн-службы, которое предупреждает их о нарушении политики, требующем немедленных действий с их стороны, таких как обязательная смена пароля. Он включает ссылку на незаконный веб-сайт - почти идентичный по внешнему виду его законной версии - предлагая ничего не подозревающему пользователю ввести свои текущие учетные данные и новый пароль. После отправки формы информация отправляется злоумышленнику.

Учитывая, что идентичные или почти идентичные сообщения отправляются всем пользователям в фишинговых кампаниях, их обнаружение и блокировка намного проще для почтовых серверов, имеющих доступ к платформам обмена угрозами.

Целевой фишинг

Это более адресная версия фишингового мошенничества, при котором злоумышленник выбирает конкретных лиц или предприятия. Затем они адаптируют свои сообщения на основе характеристик, должностей и контактов, принадлежащих их жертвам, чтобы сделать их атаку менее заметной. Целевой фишинг требует гораздо больших усилий со стороны злоумышленника и может занять недели и месяцы. Их гораздо труднее обнаружить, и при умелом выполнении они имеют больше шансов на успех.

Сценарий целевого фишинга может включать злоумышленника, который, выдавая себя за ИТ-консультанта организации, отправляет электронное письмо одному или нескольким сотрудникам. Он сформулирован и подписан точно так же, как обычно делает консультант, тем самым вводя получателей в заблуждение, заставляя думать, что это подлинное сообщение. Сообщение предлагает получателям изменить свой пароль и предоставляет им ссылку, которая перенаправляет их на вредоносную страницу, где злоумышленник теперь перехватывает их учетные данные.

Профилактика социальной инженерии

Социальные инженеры манипулируют человеческими чувствами, такими как любопытство или страх, чтобы реализовать планы и заманить жертв в их ловушки. Поэтому будьте осторожны, когда вы чувствуете тревогу из-за электронного письма, вас привлекает предложение, отображаемое на веб-сайте, или когда вы сталкиваетесь с лежащими случайными цифровыми носителями. Бдительность может помочь вам защитить себя от большинства атак социальной инженерии, происходящих в цифровой сфере.

Более того, следующие советы могут помочь вам улучшить вашу бдительность в отношении взломов социальной инженерии.

- Не открывайте электронные письма и вложения из подозрительных источников - если вы не знаете отправителя, о котором идет речь, вам не нужно отвечать на электронное письмо. Даже если вы их знаете и с подозрением относитесь к их сообщениям, перепроверьте и подтвердите новости из других источников, например, по телефону или непосредственно с сайта поставщика услуг. Помните, что адреса электронной почты постоянно подделываются; даже электронное письмо, якобы пришедшее из надежного источника, могло быть фактически инициировано злоумышленником.

- Используйте многофакторную аутентификацию. Одной из наиболее ценных частей информации, которую ищут злоумышленники, являются учетные данные пользователя. Использование многофакторной аутентификации помогает обеспечить защиту вашей учетной записи в случае взлома системы. Imperva Login Protect - это простое в развертывании решение 2FA, которое может повысить безопасность учетных записей для ваших приложений.

- Остерегайтесь заманчивых предложений - если предложение звучит слишком заманчиво, дважды подумайте, прежде чем принять его как факт. Поиск в Google по теме может помочь вам быстро определить, имеете ли вы дело с законным предложением или ловушкой.

- Регулярно обновляйте антивирусное / антивредоносное программное обеспечение - убедитесь, что включены автоматические обновления, или возьмите за привычку загружать последние сигнатуры в первую очередь каждый день. Периодически проверяйте, установлены ли обновления, и проверяйте свою систему на наличие возможных инфекций.