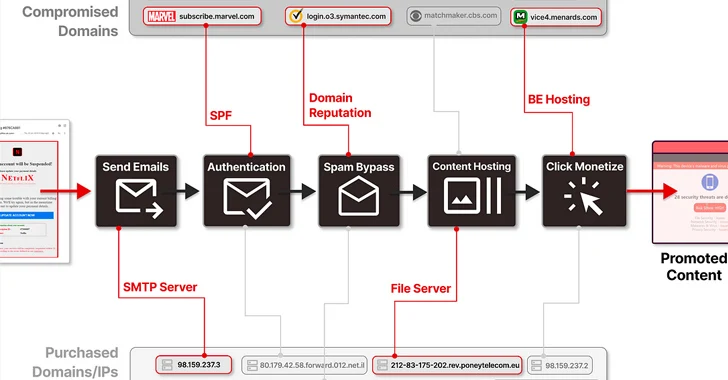

Более 8000 поддоменов, принадлежащих законным брендам и учреждениям, были взломаны в рамках сложной архитектуры распространения спама и монетизации кликов.

Guardio Labs отслеживает скоординированную вредоносную активность, которая продолжается как минимум с сентября 2022 года под названием SubdoMailing. Электронные письма варьируются от "предупреждений о доставке поддельных посылок до прямого фишинга с целью получения учетных данных учетной записи".

Израильская охранная компания приписала кампанию угрозе, которую она называет ResurrecAds, которая, как известно, реанимирует мертвые домены крупных брендов или аффилированных с ними компаний с конечной целью манипулирования экосистемой цифровой рекламы для получения гнусной выгоды.

"ResurrecAds" управляет обширной инфраструктурой, охватывающей широкий спектр хостов, SMTP-серверов, IP-адресов и даже подключений к частному интернет-провайдеру, а также множеством дополнительных принадлежащих доменных имен", - сказали исследователи безопасности Нати Тал и Олег Зайцев в отчете, опубликованном в Hacker News.

В частности, кампания "использует доверие, связанное с этими доменами, для ежедневной рассылки спама и вредоносных фишинговых электронных писем миллионами пользователей, хитро используя их авторитет и украденные ресурсы, чтобы обойти меры безопасности".

Эти поддомены принадлежат или связаны с крупными брендами и организациями, такими как ACLU, eBay, Lacoste, Marvel, McAfee, MSN, Pearson, PwC, Symantec, The Economist, ЮНИСЕФ и VMware, среди прочих.

Кампания примечательна своей способностью обходить стандартные блоки безопасности, при этом весь текст задуман как изображение для обхода текстовых спам-фильтров, щелчок по которому инициирует серию перенаправлений через разные домены.

"Эти перенаправления проверяют тип вашего устройства и географическое местоположение, что приводит к созданию контента, адаптированного для максимизации прибыли", - объяснили исследователи.

"Это может быть что угодно, от назойливой рекламы или партнерской ссылки до более обманчивых тактик, таких как мошенничество с викторинами, фишинговые сайты или даже загрузка вредоносного ПО, направленного на прямое выманивание у вас денег".

Еще одним важным аспектом этих электронных писем является то, что они также способны обходить Sender Policy Framework (SPF), метод аутентификации электронной почты, который разработан для предотвращения подмены, гарантируя, что почтовый сервер авторизован для отправки электронной почты для данного домена.

Это не просто SPF, поскольку электронные письма также проходят проверку почты, идентифицированной с помощью DomainKeys (DKIM), и проверки подлинности сообщений, отчетности и соответствия на основе домена (DMARC), которые помогают предотвратить пометку сообщений как спама.

В одном из примеров электронного письма с предупреждением об обманчивом облачном хранилище, выделенном Guardio, сообщение было отправлено с SMTP-сервера в Киеве, но было помечено как отправленное с [email protected].

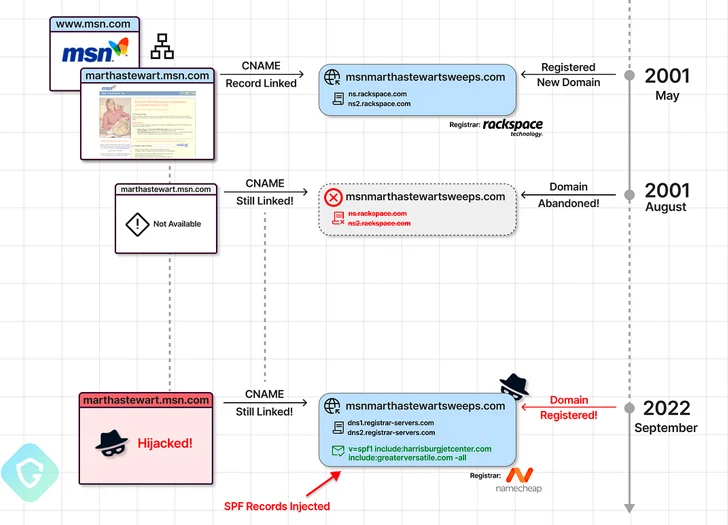

Более тщательное изучение записи DNS для marthastewart.msn.com обнаружено, что поддомен связан с другим доменом (msnmarthastewartsweeps[.]com) с помощью записи CNAME, метода псевдонимирования, который ранее использовался рекламными компаниями для обхода блокировки сторонних файлов cookie.

"Это означает, что поддомен наследует все поведение msnmarthastewartsweeps[.]com, включая его политику SPF", - сказали исследователи. "В этом случае участник может отправлять электронные письма кому угодно, как если бы msn [.] com и их одобренные почтовые программы отправляли эти электронные письма!"

Здесь стоит отметить, что оба домена были законными и ненадолго активными в какой-то момент в 2001 году, прежде чем они были оставлены в заброшенном состоянии на 21 год. Только в сентябре 2022 года msnmarthastewartsweeps[.]com был приватно зарегистрирован в Namecheap.

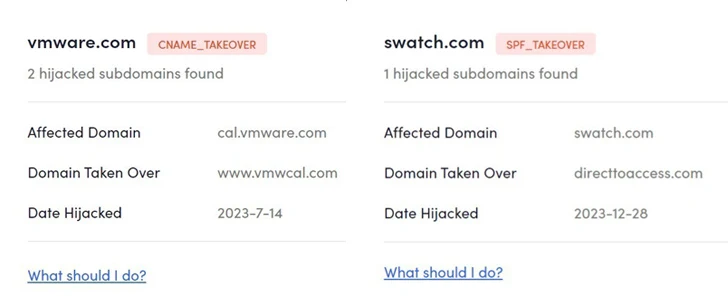

Другими словами, схема захвата предполагает, что субъекты угрозы постоянно сканируют давно забытые поддомены с оборванными записями CNAME заброшенных доменов, а затем регистрируют их, чтобы получить над ними контроль.

Захват CNAME также может иметь серьезные последствия, когда такие известные поддомены используются для размещения поддельных фишинговых целевых страниц, предназначенных для сбора учетных данных пользователей. Тем не менее, нет никаких доказательств того, что какой-либо из взломанных поддоменов использовался для этой цели.

Guardio заявила, что также обнаружила случаи, когда запись SPF DNS известного домена содержит заброшенные домены, связанные с несуществующими сервисами электронной почты или маркетинга, что позволяет злоумышленникам завладеть такими доменами, вводить в запись свои собственные IP-адреса и, в конечном итоге, отправлять электронные письма от имени основного доменного имени.

В попытке противостоять угрозе и демонтировать инфраструктуру Guardio сделала доступным средство проверки поддоменов, веб-сайт, который позволяет администраторам доменов и владельцам сайтов искать признаки взлома.

"Эта операция тщательно разработана, чтобы использовать эти ресурсы для распространения различной вредоносной "рекламы", направленной на получение как можно большего количества кликов для клиентов этой "рекламной сети"", - сказали исследователи.

"Вооруженная обширной коллекцией скомпрометированных авторитетных доменов, серверов и IP-адресов, эта рекламная сеть ловко справляется с процессом распространения вредоносной электронной почты, плавно переключаясь между своими активами по желанию".