Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Поддерживаемая иранским государством хакерская организация под названием APT42 использует усовершенствованные схемы социальной инженерии для проникновения в целевые сети и облачные среды.

Целями атаки являются западные и ближневосточные НПО, медиа-организации, научные круги, юридические службы и активисты, говорится в отчете дочерней компании Google Cloud Mandiant, опубликованном на прошлой неделе.

"Было замечено, что APT42 выдавали себя за журналистов и организаторов мероприятий, чтобы укрепить доверие со своими жертвами посредством постоянной переписки и доставлять приглашения на конференции или законные документы", - сказали в компании.

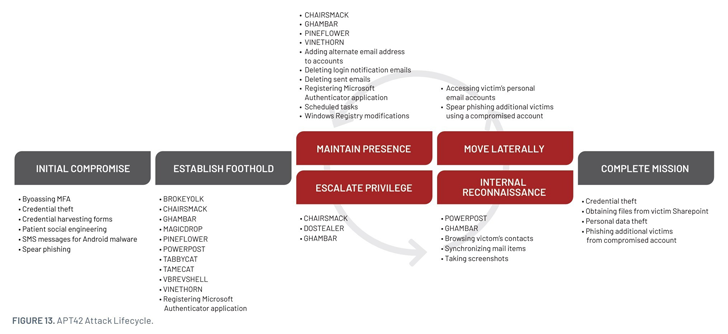

"Эти схемы социальной инженерии позволили APT42 собрать учетные данные и использовать их для получения начального доступа к облачным средам. Впоследствии злоумышленник тайно отфильтровал данные, представляющие стратегический интерес для Ирана, полагаясь при этом на встроенные функции и инструменты с открытым исходным кодом, чтобы избежать обнаружения."

APT42 (также известная как Damselfly и UNC788), впервые задокументированная компанией в сентябре 2022 года, является спонсируемой иранским государством группой кибершпионажа, которой поручено проводить операции по сбору информации и слежке за отдельными лицами и организациями, представляющими стратегический интерес для правительства Ирана.

Предполагается, что это подмножество другой печально известной группы угроз, отслеживаемой как APT35, которая также известна под различными названиями CALANQUE, CharmingCypress, Charming Kitten, ITG18, Mint Sandstorm (ранее Phosphorus), Newscaster, TA453 и Yellow Garuda.

Обе группы связаны с Корпусом стражей исламской революции (КСИР) Ирана, но преследуют разные цели.

В то время как Charming Kitten больше фокусируется на долгосрочных операциях с вредоносным ПО, нацеленных на организации и компании в США и на Ближнем Востоке с целью кражи данных. APT42, напротив, нацелен на конкретных людей и организации, на которые режим положил глаз в целях внутренней и внешней политики и обеспечения стабильности режима.

Ранее в январе этого года Microsoft приписала актера Charming Kitten к фишинговым кампаниям, нацеленным на высокопоставленных лиц, работающих над делами Ближнего Востока в университетах и исследовательских организациях Бельгии, Франции, Газы, Израиля, Великобритании и США с ноября 2023 года.

Известно, что атаки, организованные группой, включают в себя обширные операции по сбору учетных данных Microsoft, Yahoo и Google с помощью фишинговых электронных писем, содержащих вредоносные ссылки для выманивания документов, которые перенаправляют получателей на поддельную страницу входа в систему.

В ходе этих кампаний было замечено, что злоумышленник отправляет электронные письма с доменов, перепечатывая исходные объекты и выдавая себя за новостные агентства; законные сервисы, такие как Dropbox, Google Meet, LinkedIn и YouTube; а также демоны почтовых программ и инструменты сокращения URL.

Атаки с захватом учетных данных дополняются действиями по извлечению данных, нацеленными на инфраструктуру общедоступного облака жертв, чтобы получить документы, представляющие интерес для Ирана, но только после завоевания их доверия - в чем Charming Kitten хорошо разбирается.

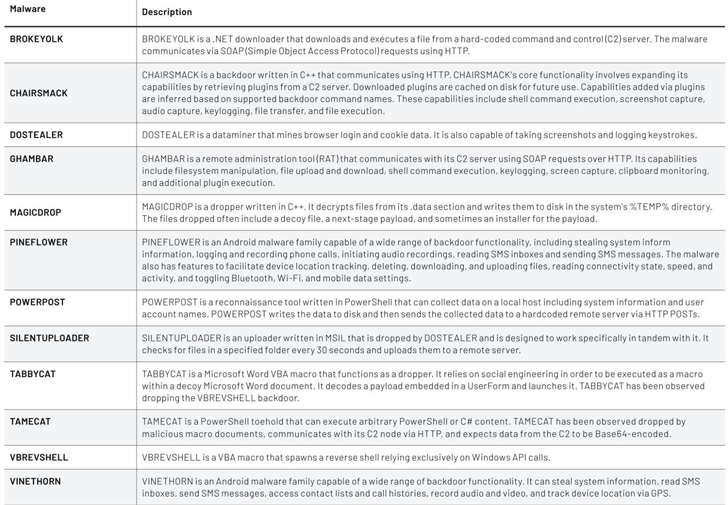

Известные семейства вредоносных программ, связанные с APT42

"Эти операции начались с усовершенствованных схем социальной инженерии для получения первоначального доступа к сетям жертв, часто включающих постоянную переписку с целью укрепления доверия с жертвой", - сказал Мандиант.

"Только после этого приобретаются желаемые учетные данные и обходится многофакторная аутентификация (MFA) путем использования клонированного веб-сайта для захвата токена MFA (что не удалось), а затем путем отправки push-уведомлений MFA жертве (что удалось)".

Было обнаружено, что злоумышленник, пытаясь замести следы и слиться с толпой, использует общедоступные инструменты, отправляет файлы в учетную запись OneDrive, маскируясь под организацию жертвы, и использует VPN и анонимизированную инфраструктуру для взаимодействия со скомпрометированной средой.

APT42 также использует два пользовательских бэкдора, которые служат отправной точкой для развертывания дополнительного вредоносного ПО или для ручного выполнения команд на устройстве -

- NICECURL (он же BASICSTAR) - бэкдор, написанный на VBScript, который может загружать дополнительные модули для выполнения, включая интеллектуальный анализ данных и выполнение произвольных команд

- TAMECAT - опора PowerShell, которая может выполнять произвольный контент PowerShell или C #

"APT42 по-прежнему относительно сосредоточена на сборе разведданных и нацелена на схожую виктимологию, несмотря на войну Израиля и ХАМАСА, которая вынудила других участников, связанных с Ираном, адаптироваться, проводя подрывную, деструктивную деятельность со взломом и утечкой информации", - заключил Мандиант.

"Методы, применяемые APT42, оставляют минимальный след и могут усложнить обнаружение и пресечение их деятельности для сетевых защитников".