Злоумышленники, связанные с вьетнамской экосистемой киберпреступности, используют рекламу как вектор на платформах социальных сетей, таких как Facebook, принадлежащий Meta, для распространения вредоносного ПО.

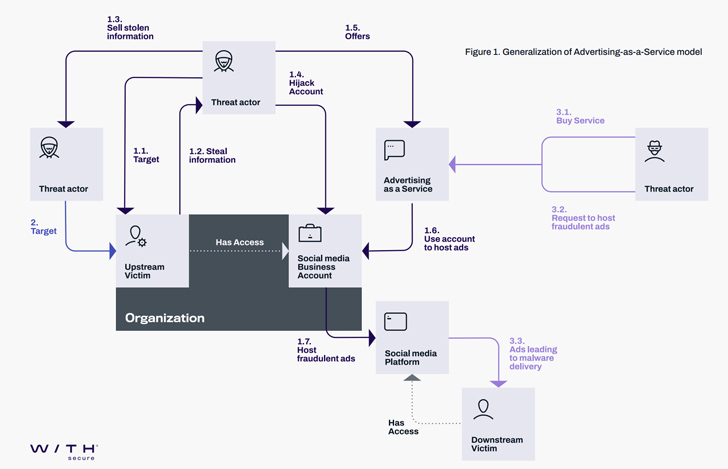

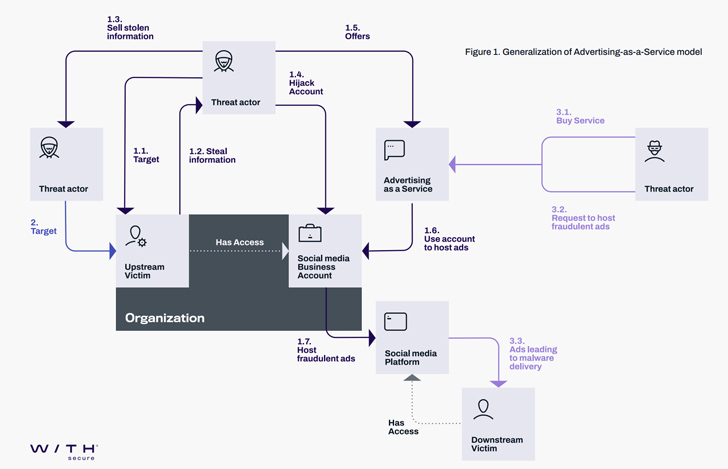

"Злоумышленники уже давно используют мошенническую рекламу в качестве средства нацеливания жертв на мошенничество, вредоносную рекламу и многое другое", - сказал исследователь WithSecure Мохаммад Казем Хассан Неджад. "А поскольку компании теперь используют социальные сети для рекламы, в арсенале злоумышленников появился новый, высокодоходный тип атак – захват бизнес-аккаунтов".

Кибератаки на мета-бизнес и Facebook-аккаунты приобрели популярность за последний год благодаря таким группам активности, как Ducktail и NodeStealer, которые, как известно, совершают нападения на предприятия и частных лиц, работающих на Facebook.

Среди методов, используемых киберпреступниками для получения несанкционированного доступа к учетным записям пользователей, значительную роль играет социальная инженерия.

К жертвам обращаются через различные платформы, начиная от Facebook и LinkedIn и заканчивая WhatsApp и внештатными порталами вакансий, такими как Upwork. Другим известным механизмом распространения является использование поисковой системы для распространения поддельного программного обеспечения, такого как CapCut, Notepad ++, OpenAI ChatGPT, Google Bard и Meta Threads.

Общим для этих групп является злоупотребление сервисами сокращения URL-адресов, Telegram для командования и контроля (C2) и законными облачными сервисами, такими как Trello, Discord, Dropbox, iCloud, OneDrive и Mediafire, для размещения вредоносных полезных данных.

Например, злоумышленники, стоящие за Ducktail, используют приманки, связанные с брендом и маркетинговыми проектами, для проникновения в отдельных лиц и предприятия, работающие на бизнес-платформе Meta, с новыми волнами атак, использующими темы, связанные с работой и набором персонала, для активации инфекции.

В ходе этих атак потенциальные цели направляются на поддельные публикации на Upwork и Freelancer через Facebook ads или LinkedIn InMail, которые, в свою очередь, содержат ссылку на заминированный файл описания работы, размещенный на одном из вышеупомянутых поставщиков облачных хранилищ, что в конечном итоге приводит к развертыванию вредоносной программы Ducktail stealer.

"Вредоносная программа Ducktail крадет сохраненные сеансовые файлы cookie из браузеров с помощью кода, специально разработанного для захвата бизнес-аккаунтов Facebook", - отметили в параллельном анализе исследователи Zscaler ThreatLabZ Судип Сингх и Навин Селван Селван, заявив, что аккаунты продаются по цене от 15 до 340 долларов.

""Продукты" операции (то есть взломанные аккаунты в социальных сетях) подпитывают подпольную экономику украденных аккаунтов в социальных сетях, где многочисленные поставщики предлагают аккаунты по цене, соответствующей их предполагаемой полезности для вредоносной деятельности".

Отдельные последовательности заражений, наблюдавшиеся в период с февраля по март 2023 года, включали использование ярлыков и файлов PowerShell для загрузки и запуска последней вредоносной программы, что иллюстрирует дальнейшее развитие тактики злоумышленников.

Эксперимент также распространяется на программу-похититель, которая была обновлена для сбора личной информации пользователя из X (ранее Twitter), TikTok Business и Google Ads, а также использует украденные Facebook cookie-файлы для автоматического создания мошеннической рекламы и получения повышенных привилегий для выполнения других действий.

Основной метод, используемый для захвата скомпрометированной учетной записи жертвы, заключается в добавлении к этой учетной записи своего собственного адреса электронной почты с последующим изменением пароля и адреса электронной почты Facebook-аккаунта жертвы, чтобы заблокировать их доступ к сервису.

"Еще одна новая функция, наблюдаемая в образцах Ducktail с (по крайней мере) июля 2023 года, - это использование RestartManager (RM) для уничтожения процессов, которые блокируют базы данных браузера", - говорится в сообщении WithSecure. "Эта возможность часто встречается у программ-вымогателей, поскольку файлы, используемые процессами или службами, не могут быть зашифрованы".

Более того, конечная полезная нагрузка скрыта с помощью загрузчика для ее расшифровки и динамического выполнения во время выполнения, что рассматривается как попытка внедрить методы, направленные на повышение сложности анализа и уклонение от обнаружения.

Некоторые из других методов, используемых злоумышленником для затруднения анализа, включают использование уникально сгенерированных имен сборок и использование SmartAssembly, раздувание и сжатие для обфускации вредоносного ПО.

Zscaler заявила, что обнаружила случаи, когда группа инициировала контакт через скомпрометированные аккаунты LinkedIn, принадлежавшие пользователям, работающим в сфере цифрового маркетинга, у некоторых из которых было более 500 подключений и 1000 подписчиков.

"Большое количество подключений / подписчиков помогло придать аутентичность скомпрометированным аккаунтам и облегчило процесс социальной инженерии для участников угрозы", - сказали исследователи.

Это также подчеркивает червеобразное распространение Ducktail, при котором учетные данные LinkedIn и файлы cookie, украденные у пользователя, ставшего жертвой вредоносной атаки, используются для входа в их аккаунты, контакта с другими целями и расширения их охвата.

Говорят, что Ducktail является одним из многих вьетнамских участников угрозы, которые используют общие инструменты и тактику для реализации таких мошеннических схем. Сюда также входит подражатель Ducktail по кличке Duckport, который активен с конца марта 2023 года и осуществляет кражу информации наряду с захватом бизнес-аккаунта Meta.

Стоит отметить, что кампания, которую Zscaler отслеживает как Ducktail, на самом деле является Duckport, которая, согласно WithSecure, представляет отдельную угрозу из-за различий в каналах Telegram, используемых для C2, реализации исходного кода и того факта, что оба штамма никогда не распространялись вместе.

"В то время как Ducktail баловался использованием поддельных фирменных веб-сайтов в рамках своих усилий по социальной инженерии, это был обычный прием для Duckport", - сказали в WithSecure.

"Вместо предоставления прямых ссылок на файлообменные сервисы, такие как Dropbox (что может вызвать подозрения), Duckport отправляет жертвам ссылки на фирменные сайты, связанные с брендом / компанией, за которую они себя выдают, которые затем перенаправляют их на загрузку вредоносного архива с файлообменных сервисов (таких как Dropbox)".

Duckport, основанный на Ducktail, также оснащен новыми функциями, которые расширяют возможности кражи информации и захвата учетных записей, а также позволяют делать скриншоты или злоупотреблять онлайн-сервисами ведения заметок в рамках своей цепочки C2, по сути заменяя Telegram в качестве канала для передачи команд на компьютер жертвы.

"Вьетнамский элемент этих угроз и высокая степень дублирования с точки зрения возможностей, инфраструктуры и виктимологии предполагают активные рабочие отношения между различными участниками угрозы, общий инструментарий и TTP для этих групп угроз или раздробленную и ориентированную на обслуживание экосистему вьетнамских киберпреступников (сродни модели "вымогатель как услуга"), сосредоточенную вокруг Facebook", - говорится в сообщении WithSecure.

"Злоумышленники уже давно используют мошенническую рекламу в качестве средства нацеливания жертв на мошенничество, вредоносную рекламу и многое другое", - сказал исследователь WithSecure Мохаммад Казем Хассан Неджад. "А поскольку компании теперь используют социальные сети для рекламы, в арсенале злоумышленников появился новый, высокодоходный тип атак – захват бизнес-аккаунтов".

Кибератаки на мета-бизнес и Facebook-аккаунты приобрели популярность за последний год благодаря таким группам активности, как Ducktail и NodeStealer, которые, как известно, совершают нападения на предприятия и частных лиц, работающих на Facebook.

Среди методов, используемых киберпреступниками для получения несанкционированного доступа к учетным записям пользователей, значительную роль играет социальная инженерия.

К жертвам обращаются через различные платформы, начиная от Facebook и LinkedIn и заканчивая WhatsApp и внештатными порталами вакансий, такими как Upwork. Другим известным механизмом распространения является использование поисковой системы для распространения поддельного программного обеспечения, такого как CapCut, Notepad ++, OpenAI ChatGPT, Google Bard и Meta Threads.

Общим для этих групп является злоупотребление сервисами сокращения URL-адресов, Telegram для командования и контроля (C2) и законными облачными сервисами, такими как Trello, Discord, Dropbox, iCloud, OneDrive и Mediafire, для размещения вредоносных полезных данных.

Например, злоумышленники, стоящие за Ducktail, используют приманки, связанные с брендом и маркетинговыми проектами, для проникновения в отдельных лиц и предприятия, работающие на бизнес-платформе Meta, с новыми волнами атак, использующими темы, связанные с работой и набором персонала, для активации инфекции.

В ходе этих атак потенциальные цели направляются на поддельные публикации на Upwork и Freelancer через Facebook ads или LinkedIn InMail, которые, в свою очередь, содержат ссылку на заминированный файл описания работы, размещенный на одном из вышеупомянутых поставщиков облачных хранилищ, что в конечном итоге приводит к развертыванию вредоносной программы Ducktail stealer.

"Вредоносная программа Ducktail крадет сохраненные сеансовые файлы cookie из браузеров с помощью кода, специально разработанного для захвата бизнес-аккаунтов Facebook", - отметили в параллельном анализе исследователи Zscaler ThreatLabZ Судип Сингх и Навин Селван Селван, заявив, что аккаунты продаются по цене от 15 до 340 долларов.

""Продукты" операции (то есть взломанные аккаунты в социальных сетях) подпитывают подпольную экономику украденных аккаунтов в социальных сетях, где многочисленные поставщики предлагают аккаунты по цене, соответствующей их предполагаемой полезности для вредоносной деятельности".

Отдельные последовательности заражений, наблюдавшиеся в период с февраля по март 2023 года, включали использование ярлыков и файлов PowerShell для загрузки и запуска последней вредоносной программы, что иллюстрирует дальнейшее развитие тактики злоумышленников.

Эксперимент также распространяется на программу-похититель, которая была обновлена для сбора личной информации пользователя из X (ранее Twitter), TikTok Business и Google Ads, а также использует украденные Facebook cookie-файлы для автоматического создания мошеннической рекламы и получения повышенных привилегий для выполнения других действий.

Основной метод, используемый для захвата скомпрометированной учетной записи жертвы, заключается в добавлении к этой учетной записи своего собственного адреса электронной почты с последующим изменением пароля и адреса электронной почты Facebook-аккаунта жертвы, чтобы заблокировать их доступ к сервису.

"Еще одна новая функция, наблюдаемая в образцах Ducktail с (по крайней мере) июля 2023 года, - это использование RestartManager (RM) для уничтожения процессов, которые блокируют базы данных браузера", - говорится в сообщении WithSecure. "Эта возможность часто встречается у программ-вымогателей, поскольку файлы, используемые процессами или службами, не могут быть зашифрованы".

Более того, конечная полезная нагрузка скрыта с помощью загрузчика для ее расшифровки и динамического выполнения во время выполнения, что рассматривается как попытка внедрить методы, направленные на повышение сложности анализа и уклонение от обнаружения.

Некоторые из других методов, используемых злоумышленником для затруднения анализа, включают использование уникально сгенерированных имен сборок и использование SmartAssembly, раздувание и сжатие для обфускации вредоносного ПО.

Zscaler заявила, что обнаружила случаи, когда группа инициировала контакт через скомпрометированные аккаунты LinkedIn, принадлежавшие пользователям, работающим в сфере цифрового маркетинга, у некоторых из которых было более 500 подключений и 1000 подписчиков.

"Большое количество подключений / подписчиков помогло придать аутентичность скомпрометированным аккаунтам и облегчило процесс социальной инженерии для участников угрозы", - сказали исследователи.

Это также подчеркивает червеобразное распространение Ducktail, при котором учетные данные LinkedIn и файлы cookie, украденные у пользователя, ставшего жертвой вредоносной атаки, используются для входа в их аккаунты, контакта с другими целями и расширения их охвата.

Говорят, что Ducktail является одним из многих вьетнамских участников угрозы, которые используют общие инструменты и тактику для реализации таких мошеннических схем. Сюда также входит подражатель Ducktail по кличке Duckport, который активен с конца марта 2023 года и осуществляет кражу информации наряду с захватом бизнес-аккаунта Meta.

Стоит отметить, что кампания, которую Zscaler отслеживает как Ducktail, на самом деле является Duckport, которая, согласно WithSecure, представляет отдельную угрозу из-за различий в каналах Telegram, используемых для C2, реализации исходного кода и того факта, что оба штамма никогда не распространялись вместе.

"В то время как Ducktail баловался использованием поддельных фирменных веб-сайтов в рамках своих усилий по социальной инженерии, это был обычный прием для Duckport", - сказали в WithSecure.

"Вместо предоставления прямых ссылок на файлообменные сервисы, такие как Dropbox (что может вызвать подозрения), Duckport отправляет жертвам ссылки на фирменные сайты, связанные с брендом / компанией, за которую они себя выдают, которые затем перенаправляют их на загрузку вредоносного архива с файлообменных сервисов (таких как Dropbox)".

Duckport, основанный на Ducktail, также оснащен новыми функциями, которые расширяют возможности кражи информации и захвата учетных записей, а также позволяют делать скриншоты или злоупотреблять онлайн-сервисами ведения заметок в рамках своей цепочки C2, по сути заменяя Telegram в качестве канала для передачи команд на компьютер жертвы.

"Вьетнамский элемент этих угроз и высокая степень дублирования с точки зрения возможностей, инфраструктуры и виктимологии предполагают активные рабочие отношения между различными участниками угрозы, общий инструментарий и TTP для этих групп угроз или раздробленную и ориентированную на обслуживание экосистему вьетнамских киберпреступников (сродни модели "вымогатель как услуга"), сосредоточенную вокруг Facebook", - говорится в сообщении WithSecure.