Mutt

Professional

- Messages

- 1,458

- Reaction score

- 1,279

- Points

- 113

Содержание статьи

Что такое шифрование данных

Шифрование данных - это метод преобразования данных из читаемого формата (открытого текста) в нечитаемый закодированный формат (зашифрованный текст). Зашифрованные данные могут быть прочитаны или обработаны только после того, как они были расшифрованы с помощью ключа дешифрования или пароля. Только отправитель и получатель данных должны иметь доступ к ключу дешифрования.

При развертывании решения для шифрования вы должны знать, что шифрование уязвимо для атак с нескольких сторон:

DES и другие популярные алгоритмы шифрования

Стандарт шифрования данных (DES) - это устаревший алгоритм симметричного шифрования: вы используете один и тот же ключ для шифрования и дешифрования сообщения. DES использует 56-битный ключ шифрования (из полного 64-битного ключа удаляются 8 битов четности) и шифрует данные блоками по 64 бита. Эти размеры обычно недостаточно велики для современного использования. Следовательно, DES пришли на смену другим алгоритмам шифрования:

Сохраненные данные и шифрование базы данных

Неактивные данные - это данные, которые не передаются между сетями или устройствами. Он включает данные о портативном компьютере, жестком диске, флеш-накопителе или базе данных. Сохраненные данные привлекательны для злоумышленников, поскольку они часто имеют значимые имена файлов и логические структуры, которые могут указывать на личную информацию, кредитные карты, интеллектуальную собственность, медицинскую информацию и т. д.

Если ваша компания не утилизирует свои информационные активы должным образом, это может создать угрозу безопасности для себя и своих клиентов. Всегда предполагайте, что злоумышленники могут получить доступ к данным в состоянии покоя. Сведение к минимуму объема данных в состоянии покоя, ведение инвентаризации всех оставшихся данных и их защита - ключ к предотвращению утечки данных.

Шифрование базы данных

В большинстве современных приложений данные вводятся пользователями, обрабатываются приложениями и затем сохраняются в базе данных. На более низком уровне база данных состоит из файлов, управляемых операционной системой, которые хранятся в физическом хранилище, таком как жесткий диск.

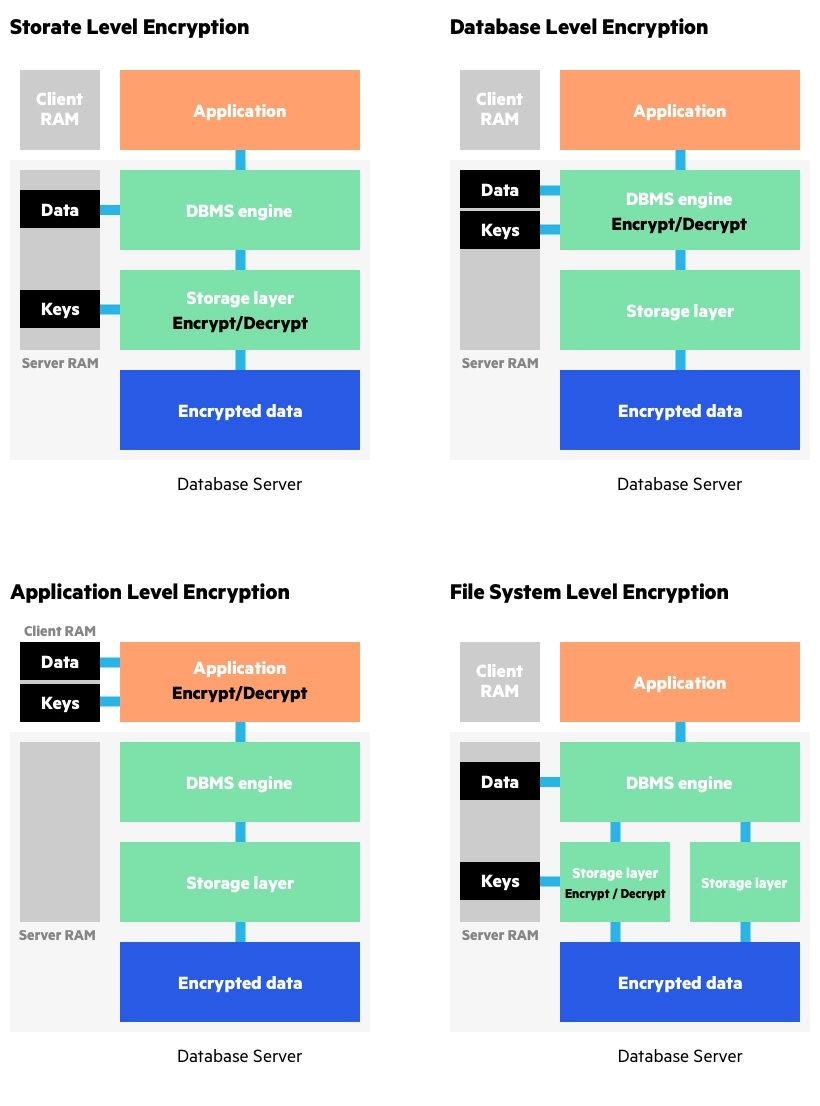

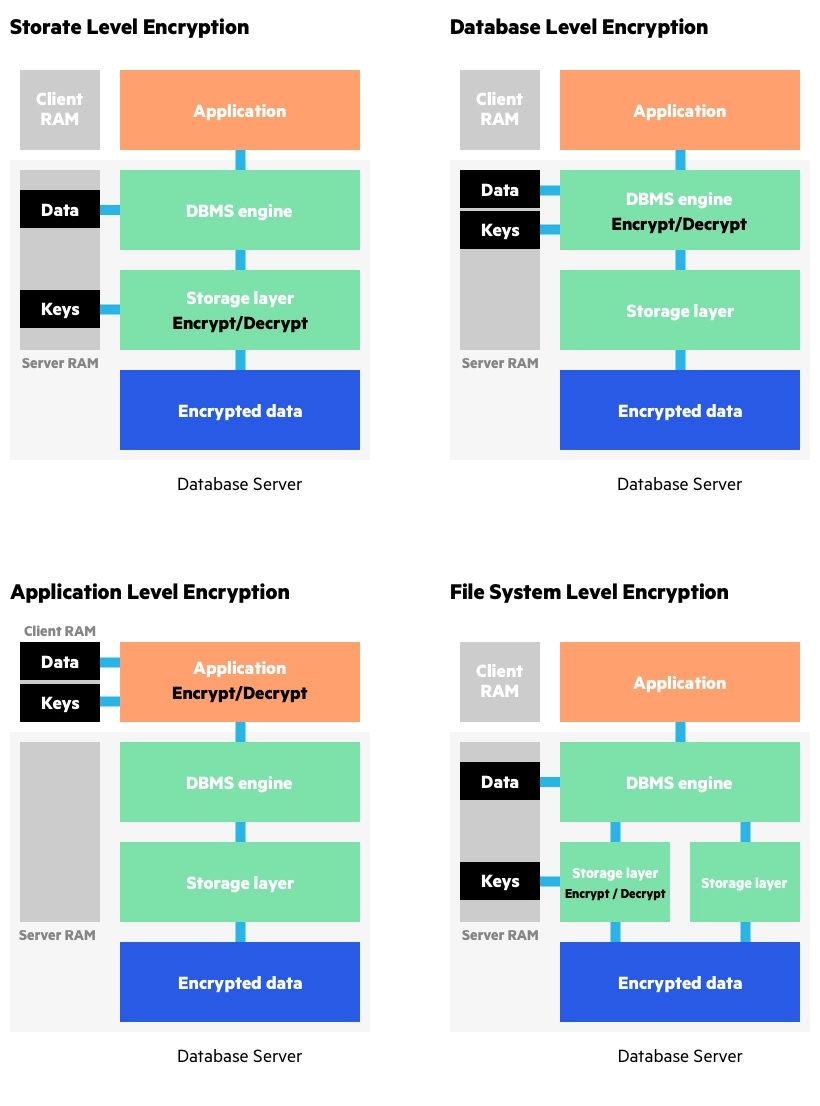

Шифрование может выполняться на четырех уровнях:

Четыре уровня шифрования данных.

Методы и технологии шифрования

Обратная сторона шифрования базы данных

Шифрование базы данных может привести к снижению производительности, особенно при использовании шифрования на уровне столбцов. Таким образом, организации могут неохотно использовать шифрование данных или применять его ко всем хранимым данным.

Многие системы РСУБД предоставляют встроенные средства шифрования и управления ключами. Таким образом, шифрование базы данных проще осуществить, если центр обработки данных использует базы данных только одного поставщика. Если вы управляете базами данных от нескольких поставщиков, управление ключами может стать проблемой, а сбои в управлении ключами могут привести к нарушениям безопасности.

Дополнительный риск - случайная потеря данных. Когда данные зашифрованы с использованием надежных шифров и ключ потерян, данные не могут быть получены. Случайная потеря или неправильное обращение с ключами может иметь катастрофические последствия.

Как система помогает защитить ваши данные

Решение для обеспечения безопасности данных добавляет несколько уровней защиты ваших данных, включая надежное шифрование. Imperva защищает ваши данные, где бы они ни находились - локально, в облаке или в гибридных средах. Он также предоставляет ИТ-отделам полную информацию о том, как осуществляется доступ к данным, как они используются и перемещаются по организации.

Наш комплексный подход основан на нескольких уровнях защиты данных, включая:

- Что такое шифрование данных

- DES и другие популярные алгоритмы шифрования

- Сохраненные данные и шифрование базы данных

- Обратная сторона шифрования базы данных

- Как система помогает защитить ваши данные

Что такое шифрование данных

Шифрование данных - это метод преобразования данных из читаемого формата (открытого текста) в нечитаемый закодированный формат (зашифрованный текст). Зашифрованные данные могут быть прочитаны или обработаны только после того, как они были расшифрованы с помощью ключа дешифрования или пароля. Только отправитель и получатель данных должны иметь доступ к ключу дешифрования.

При развертывании решения для шифрования вы должны знать, что шифрование уязвимо для атак с нескольких сторон:

- Можно использовать компьютерные программы для взлома некоторых алгоритмов шифрования и получения доступа к зашифрованному контенту, хотя для взлома более сильного шифрования требуется огромное количество вычислительных ресурсов.

- Зашифрованные данные при передаче могут быть уязвимы. Авторизованные устройства могут быть заражены вредоносным ПО, которое «перехватывает» или «перехватывает» данные, передаваемые по сети.

- Сохраненные зашифрованные данные могут быть скомпрометированы либо вредоносным ПО на устройстве хранения, либо неавторизованными пользователями, которые получают доступ к паролям или ключам пользователей.

DES и другие популярные алгоритмы шифрования

Стандарт шифрования данных (DES) - это устаревший алгоритм симметричного шифрования: вы используете один и тот же ключ для шифрования и дешифрования сообщения. DES использует 56-битный ключ шифрования (из полного 64-битного ключа удаляются 8 битов четности) и шифрует данные блоками по 64 бита. Эти размеры обычно недостаточно велики для современного использования. Следовательно, DES пришли на смену другим алгоритмам шифрования:

- Triple DES - когда-то был стандартным симметричным алгоритмом. Triple DES использует три отдельных ключа по 56 бит каждый. Общая длина ключа составляет 168 бит, но, по мнению большинства экспертов, эффективная сила ключа составляет всего 112 бит.

- RSA - популярный алгоритм шифрования с открытым ключом (асимметричный). Он использует пару ключей: открытый ключ, используемый для шифрования сообщения, и закрытый ключ, используемый для дешифрования сообщения.

- Blowfish - симметричный шифр, который разбивает сообщения на блоки по 64 бита и шифрует их по одному. Blowfish - это устаревший алгоритм, который все еще эффективен, но ему на смену пришел Twofish.

- Twofish - симметричный шифр, использующий ключи длиной до 256 бит. Twofish используется во многих программных и аппаратных средах. Это быстро, бесплатно и без патентов.

- Advanced Encryption Standard (AES) - этот алгоритм является стандартом, принятым в настоящее время правительством США и другими организациями. Он хорошо работает в 128-битной форме, однако AES может использовать ключи 192 и 256 бит. AES считается устойчивым ко всем атакам, кроме грубой силы.

- Криптография на основе эллиптических кривых (ECC) - алгоритм, используемый как часть протокола SSL / TLS, который шифрует обмен данными между веб-сайтами и их посетителями. Он обеспечивает лучшую безопасность за счет более коротких ключей; 256-битный ключ ECC обеспечивает тот же уровень безопасности, что и 3072-битный ключ RSA.

Сохраненные данные и шифрование базы данных

Неактивные данные - это данные, которые не передаются между сетями или устройствами. Он включает данные о портативном компьютере, жестком диске, флеш-накопителе или базе данных. Сохраненные данные привлекательны для злоумышленников, поскольку они часто имеют значимые имена файлов и логические структуры, которые могут указывать на личную информацию, кредитные карты, интеллектуальную собственность, медицинскую информацию и т. д.

Если ваша компания не утилизирует свои информационные активы должным образом, это может создать угрозу безопасности для себя и своих клиентов. Всегда предполагайте, что злоумышленники могут получить доступ к данным в состоянии покоя. Сведение к минимуму объема данных в состоянии покоя, ведение инвентаризации всех оставшихся данных и их защита - ключ к предотвращению утечки данных.

Шифрование базы данных

В большинстве современных приложений данные вводятся пользователями, обрабатываются приложениями и затем сохраняются в базе данных. На более низком уровне база данных состоит из файлов, управляемых операционной системой, которые хранятся в физическом хранилище, таком как жесткий диск.

Шифрование может выполняться на четырех уровнях:

- Шифрование на уровне приложения - данные шифруются приложением, которое изменяет или генерирует данные, прежде чем они будут записаны в базу данных. Это позволяет настроить процесс шифрования для каждого пользователя в зависимости от ролей и разрешений пользователей.

- Шифрование базы данных - вся база данных или ее части могут быть зашифрованы для защиты данных. Ключи шифрования хранятся и управляются системой баз данных.

- Шифрование на уровне файловой системы - позволяет пользователям компьютеров шифровать каталоги и отдельные файлы. Шифрование на уровне файлов использует программные агенты, которые прерывают вызовы чтения и записи на диски и используют политики, чтобы определить, нужно ли расшифровать или зашифровать данные. Как и полное шифрование диска, он может шифровать базы данных вместе с любыми другими данными, хранящимися в папках.

- Полное шифрование диска - автоматически преобразует данные на жестком диске в форму, которую невозможно расшифровать без ключа. Базы данных, хранящиеся на жестком диске, шифруются вместе с любыми другими данными.

Четыре уровня шифрования данных.

Методы и технологии шифрования

- Шифрование на уровне столбцов - зашифровываются отдельные столбцы данных в базе данных. Отдельный уникальный ключ шифрования для каждого столбца повышает гибкость и безопасность.

- Прозрачное шифрование данных - шифрует всю базу данных, эффективно защищая хранящиеся данные. Шифрование прозрачно для приложений, использующих базу данных. Резервные копии базы данных также зашифрованы, что предотвращает потерю данных в случае кражи или взлома носителя резервных копий.

- Шифрование на уровне поля - шифрование данных в определенных полях данных. Создатели могут пометить конфиденциальные поля, чтобы данные, вводимые пользователями в эти поля, были зашифрованы. Это могут быть номера социального страхования, номера кредитных карт и номера банковских счетов.

- Хеширование - преобразование строки символов в более короткий ключ или значение фиксированной длины, напоминающее исходную строку. Хеширование обычно используется в системах паролей. Когда пользователь изначально определяет пароль, он сохраняется в виде хеша. Когда пользователь снова входит на сайт, пароль, который он использует, сравнивается с уникальным хешем, чтобы определить, правильный ли он.

- Шифрование с симметричным ключом - к данным применяется закрытый ключ, который изменяет их таким образом, чтобы их нельзя было прочитать без расшифровки. Данные шифруются при сохранении и дешифруются при извлечении, если пользователь или приложение предоставляет ключ. Считается, что симметричное шифрование уступает асимметричному шифрованию, поскольку необходимо передавать ключ от отправителя к получателю.

- Асимметричное шифрование - включает два ключа шифрования: частный и открытый. Открытый ключ может быть получен кем угодно и уникален для одного пользователя. Закрытый ключ - это скрытый ключ, который известен только одному пользователю. В большинстве случаев открытый ключ является ключом шифрования, а закрытый ключ - ключом дешифрования.

Обратная сторона шифрования базы данных

Шифрование базы данных может привести к снижению производительности, особенно при использовании шифрования на уровне столбцов. Таким образом, организации могут неохотно использовать шифрование данных или применять его ко всем хранимым данным.

Многие системы РСУБД предоставляют встроенные средства шифрования и управления ключами. Таким образом, шифрование базы данных проще осуществить, если центр обработки данных использует базы данных только одного поставщика. Если вы управляете базами данных от нескольких поставщиков, управление ключами может стать проблемой, а сбои в управлении ключами могут привести к нарушениям безопасности.

Дополнительный риск - случайная потеря данных. Когда данные зашифрованы с использованием надежных шифров и ключ потерян, данные не могут быть получены. Случайная потеря или неправильное обращение с ключами может иметь катастрофические последствия.

Как система помогает защитить ваши данные

Решение для обеспечения безопасности данных добавляет несколько уровней защиты ваших данных, включая надежное шифрование. Imperva защищает ваши данные, где бы они ни находились - локально, в облаке или в гибридных средах. Он также предоставляет ИТ-отделам полную информацию о том, как осуществляется доступ к данным, как они используются и перемещаются по организации.

Наш комплексный подход основан на нескольких уровнях защиты данных, включая:

- Брандмауэр базы данных - блокирует внедрение SQL-кода и другие угрозы при оценке известных уязвимостей.

- Управление правами пользователей - отслеживает доступ к данным и действия привилегированных пользователей для выявления чрезмерных, несоответствующих и неиспользуемых привилегий.

- Маскирование и шифрование данных - запутать конфиденциальные данные, чтобы они были бесполезны для злоумышленников, даже если они каким-то образом извлечены.

- Предотвращение потери данных (DLP) - проверяет данные в движении, в состоянии покоя на серверах, в облачном хранилище или на конечных устройствах.

- Аналитика поведения пользователей - устанавливает базовые параметры поведения при доступе к данным, использует машинное обучение для обнаружения аномальных и потенциально рискованных действий и оповещения о них.

- Обнаружение и классификация данных - выявляет расположение, объем и контекст данных в локальной среде и в облаке.

- Мониторинг активности баз данных - мониторинг реляционных баз данных, хранилищ данных, больших данных и мэйнфреймов для генерации предупреждений в реальном времени о нарушениях политики.

- Приоритизация предупреждений - используются технологии искусственного интеллекта и машинного обучения, чтобы анализировать поток событий безопасности и определять приоритетность наиболее важных.