Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Исследователи кибербезопасности обнаружили "уязвимость реализации", которая позволила восстановить ключи шифрования и расшифровать данные, заблокированные программой-вымогателем Rhysida.

Результаты были опубликованы на прошлой неделе группой исследователей из Университета Кукмин и Корейского агентства интернета и безопасности (KISA).

"Благодаря всестороннему анализу программы-вымогателя Rhysida мы выявили уязвимость в реализации, позволяющую нам восстановить ключ шифрования, используемый вредоносным ПО", - сказали исследователи.

Разработка знаменует собой первое успешное дешифрование вируса-вымогателя, который впервые появился в мае 2023 года. Через KISA распространяется средство восстановления.

Исследование также является последним для достижения дешифрования данных путем использования уязвимостей в реализации программ-вымогателей после Magniber v2, Ragnar Locker, Avaddon и Hive.

Rhysida, которая, как известно, имеет общие связи с другой командой вымогателей под названием Vice Society, использует тактику, известную как двойное вымогательство, для оказания давления на жертв, чтобы заставить их заплатить, угрожая разглашением их украденных данных.

В рекомендательном документе, опубликованном правительством США в ноябре 2023 года, были названы участники угрозы, совершающие оппортунистические атаки, нацеленные на образование, производство, информационные технологии и государственный сектор.

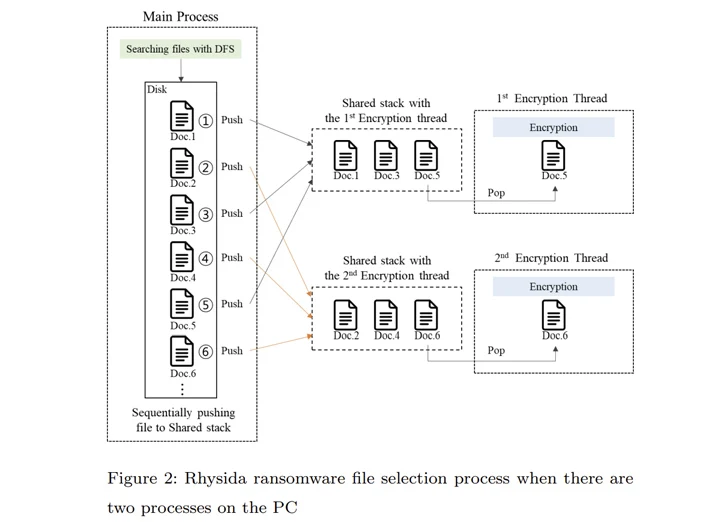

Тщательное изучение внутренней работы программы-вымогателя показало, что она использует LibTomCrypt для шифрования, а также параллельную обработку для ускорения процесса. Также было обнаружено, что в ней реализовано прерывистое шифрование (также известное как частичное шифрование), позволяющее избежать обнаружения решениями безопасности.

"Программа-вымогатель Rhysida использует криптографически безопасный генератор псевдослучайных чисел (CSPRNG) для генерации ключа шифрования", - сказали исследователи. "Этот генератор использует криптографически безопасный алгоритм для генерации случайных чисел".

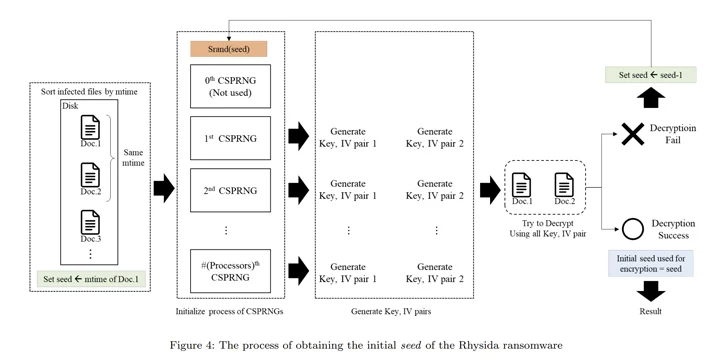

В частности, CSPRNG основан на алгоритме ChaCha20, предоставляемом библиотекой LibTomCrypt, при этом генерируемое случайное число также коррелирует со временем запуска программы-вымогателя Rhysida.

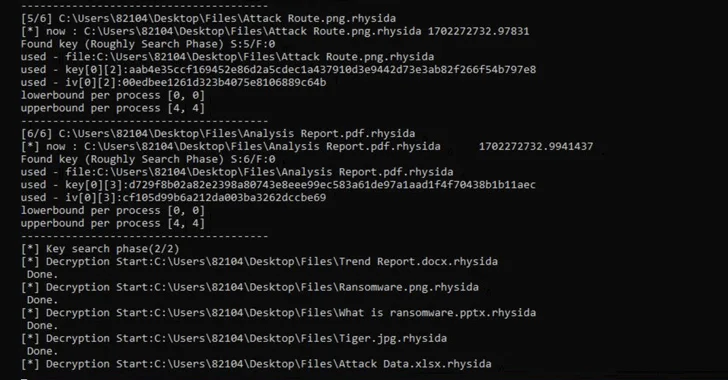

Несмотря на предсказуемость случайного числа, основной процесс Rhysida ransomware составляет список файлов, подлежащих шифрованию, на который впоследствии ссылаются различные потоки, созданные для одновременного шифрования файлов в определенном порядке.

"В процессе шифрования программы-вымогателя Rhysida поток шифрования генерирует 80 байт случайных чисел при шифровании одного файла", - отметили исследователи. "Из них первые 48 байт используются в качестве ключа шифрования и [вектора инициализации]".

Используя эти наблюдения в качестве ориентиров, исследователи заявили, что им удалось получить исходные данные для расшифровки программы-вымогателя, определить "рандомизированный" порядок, в котором были зашифрованы файлы, и в конечном итоге восстановить данные без необходимости платить выкуп.

"Хотя эти исследования имеют ограниченный объем, важно признать, что некоторые программы-вымогатели [...] могут быть успешно расшифрованы", - заключили исследователи.

Обновление

После публикации статьи исследователь безопасности Фабиан Восар сказал, что слабые места были обнаружены "по крайней мере тремя другими сторонами, которые предпочли распространить ее в частном порядке вместо того, чтобы добиваться публикации и предупреждать Rhysida о своей проблеме"."Avast обнаружил это в октябре прошлого года, французский CERT подготовил и опубликовал частную статью об этом в июне, а я обнаружил уязвимость в мае прошлого года", - сказал Восар. "Я не знаю о данных Avast и CERT, но с тех пор мы [расшифровали] сотни систем".

"Также хочу предостеречь: документ применим только к Windows PE версии программы-вымогателя Rhysida. Он не применим к ESXi или полезной нагрузке PowerShell".