Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

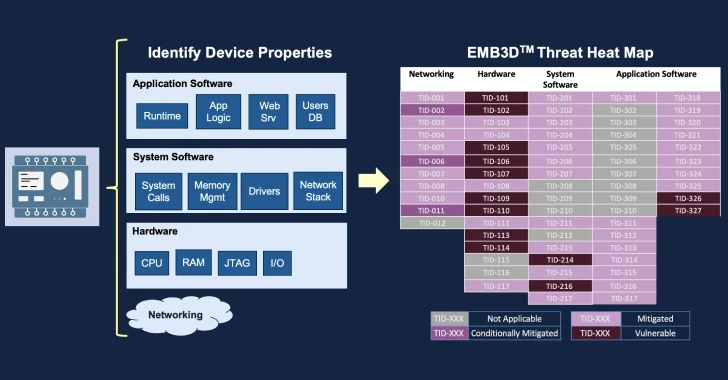

Корпорация MITRE официально представила новую платформу моделирования угроз под названием EMB3D для производителей встраиваемых устройств, используемых в средах критической инфраструктуры.

"Модель предоставляет обширную базу знаний о киберугрозах для встраиваемых устройств, обеспечивая общее понимание этих угроз и механизмов безопасности, необходимых для их смягчения", - говорится в сообщении некоммерческой организации, объявляющей о переезде.

Предварительная версия модели, которая была разработана в сотрудничестве с Niyo 'Little Thunder' Pearson, Red Balloon Security и Narf Industries, была ранее выпущена 13 декабря 2023 года.

Ожидается, что EMB3D, как и ATT & CK framework, будет "живым фреймворком", в который со временем будут добавляться и обновляться новые средства защиты по мере появления новых участников, уязвимостей и векторов атак, но с особым упором на встраиваемые устройства.

Конечная цель - предоставить поставщикам устройств единую картину различных уязвимостей в их технологиях, которые подвержены атакам, и механизмов безопасности для устранения этих недостатков.

Аналогично тому, как ATT & CK предлагает единый механизм отслеживания угроз и передачи информации, EMB3D стремится предложить центральную базу знаний об угрозах, нацеленных на встраиваемые устройства.

"Модель EMB3D предоставит производителям микросхем средства для понимания меняющегося ландшафта угроз и потенциальных доступных средств их устранения на ранних этапах цикла проектирования, что приведет к созданию более безопасных устройств по своей сути", - отметил тогда Пирсон.

"Это устранит или уменьшит необходимость "закреплять" безопасность постфактум, что приведет к повышению защищенности инфраструктуры и снижению затрат на обеспечение безопасности".

Идея выпуска фреймворка заключается в том, чтобы использовать подход к обеспечению безопасности при разработке, тем самым позволяя компаниям выпускать продукты с меньшим количеством уязвимостей, которые можно использовать "из коробки", и с включенными безопасными конфигурациями по умолчанию.

Исследование, которое компания по кибербезопасности Nozomi Networks, занимающаяся операционными технологиями (OT), выпустила в прошлом году, показало, что субъекты угроз оппортунистически нацеливались на промышленные среды, используя уязвимости, злоупотребляя учетными данными и фишинговыми программами для первоначального доступа, попыток DDoS и запуска троянских программ.

Злоумышленники, по словам компании, особенно активизировали атаки, нацеленные на недостатки, обнаруженные в устройствах OT и Интернета вещей, используемых в пищевой и сельскохозяйственной отраслях, химической промышленности, водоочистке, производстве и энергетике.

"EMB3D предоставляет обширную базу знаний о киберугрозах для устройств, включая те, которые наблюдаются в полевых условиях или продемонстрированы с помощью концептуальных доказательств и / или теоретических исследований", - говорится в сообщении некоммерческой организации.

"Эти угрозы отображаются в свойствах устройства, чтобы помочь пользователям разрабатывать и адаптировать точные модели угроз для конкретных встраиваемых устройств. Для каждой угрозы предлагаемые меры по смягчению последствий сосредоточены исключительно на технических механизмах, которые поставщики устройств должны внедрить для защиты от данной угрозы с целью обеспечения безопасности устройства."