Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

На прошлой неделе Соединенные Штаты присоединились к Великобритании и Австралии в введении санкций и предъявлении обвинений россиянину по имени Дмитрий Юрьевич Хорошев как лидеру печально известной группы программ-вымогателей LockBit. Лидер LockBit “LockBitSupp” утверждает, что федералы назвали не того парня, заявив, что обвинения не объясняют, как они связали его с Хорошевым. В этом посте рассматривается деятельность многих альтер-эго Хорошева на форумах по киберпреступности и отслеживается карьера талантливого автора вредоносного ПО, который писал и продавал вредоносный код в течение последних 14 лет.

Дмитрий Юрьевич Хорошев. Изображение: treasury.gov.

7 мая Министерство юстиции США предъявило Хорошеву обвинение по 26 уголовным пунктам, включая вымогательство, мошенничество с использованием электронных средств и заговор. Правительство утверждает, что Хорошев создал, продал и использовал вирус-вымогатель LockBit для личного вымогательства более 100 миллионов долларов у сотен организаций-жертв, и что LockBit как группа вымогала примерно полмиллиарда долларов за четыре года.

Федеральные следователи говорят, что Хорошев управлял LockBit как операцией “программа-вымогатель как услуга”, в ходе которой он удерживал 20 процентов любой суммы выкупа, выплачиваемой организацией-жертвой, зараженной его кодом, а остальные 80 процентов платежа направлялись аффилированным лицам LockBit, ответственным за распространение вредоносного ПО.

В финансовых санкциях, наложенных на Хорошева Министерством финансов США, указаны его известные электронная почта и домашний адрес (в Воронеже, на юго-западе России), номер паспорта и даже идентификационный номер налогоплательщика (здравствуйте, российские налоговые органы). В материалах Казначейства говорится, что Хорошев использовал электронные письма sitedev5@yandex.ru, и khoroshev1@icloud.com.

Согласно DomainTools.com, адрес sitedev5@yandex.ru использовался для регистрации по меньшей мере шести доменов, включая российскую компанию, зарегистрированную на имя Хорошева, под названием tkaner.com, которая ведет блог об одежде и тканях.

Поиск в службе отслеживания взломов Constella Intelligence по номеру телефона из регистрационных записей Tkaner - 7.9521020220 — выявил множество официальных документов российского правительства, в которых владельцем номера указан Дмитрий Юрьевич Хорошев.

Другим доменом, зарегистрированным на этот номер телефона, был stairwell[.]ru, на котором в какой-то момент рекламировалась продажа деревянных лестниц. Constella считает, что адреса электронной почты webmaster@stairwell.ru и admin@stairwell.ru использовали пароль 225948.

DomainTools сообщает, что stairwell.ru в течение нескольких лет имя владельца регистрации указывалось как “Дмитрий Ю. Хорошев” и адрес электронной почты pin@darktower.su. Согласно Constella, этот адрес электронной почты использовался в 2010 году для регистрации учетной записи на имя Дмитрия Юрьевича Хорошева из Воронежа, Россия, у хостинг-провайдера firstvds.ru.

Киберразведывательная компания Intel 471 обнаружила, что pin@darktower.ru был использован русскоязычным участником по имени Pin на англоязычном форуме по киберпреступности Opensc. Пин был активен на Opensc примерно в марте 2012 года и написал 13 постов, которые в основном касались проблем с шифрованием данных или того, как исправить ошибки в коде.

В других сообщениях, касающихся пользовательского PIN-кода, утверждалось, что он написал, что обходил защиту памяти в системах Windows XP и Windows 7 и внедрял вредоносное ПО в пространство памяти, обычно выделяемое доверенным приложениям на компьютере с Windows.

Pin-код также был активен в то же время на русскоязычном форуме по безопасности Antichat, где они попросили других участников форума связаться с ними по номеру ICQ для обмена мгновенными сообщениями 669316.

Constella обнаруживает, что тот же пароль, привязанный к webmaster@stairwell.ru (225948), использовался для адреса электронной почты 3k@xakep.ru, который, по словам Intel 471, был зарегистрирован более чем на дюжине учетных записей NeroWolfe на таком же количестве российских форумов по киберпреступности в период с 2011 по 2015 год.

Во вступительном сообщении Неровольфа на форуме Verified в октябре 2011 года говорилось, что он системный администратор и программист на C ++.

“Установка SpyEye, ZeuS, любых панелей администрирования DDoS и спама”, - написал Неровольф. Этот пользователь сказал, что они специализируются на разработке вредоносных программ, создании компьютерных червей и разработке новых способов взлома веб-браузеров.

“Я могу предоставить свое портфолио по запросу”, - написал Неровольф. “P.S. Я не модифицирую чужой код и не работаю с чужими фреймворками”.

В апреле 2013 года НероВольф написал в личном сообщении другому проверенному пользователю форума, что он продает вредоносную программу “загрузчик”, которая может обойти все средства защиты в Windows XP и Windows 7.

“Доступ к сети немного ограничен”, - сказал Неровольф о загрузчике, который он продавал за 5000 долларов. “Вам не удастся привязать порт. Однако отправить данные вполне возможно. Код написан на C.”

В октябре 2013 года в дискуссии на форуме по киберпреступности Exploit НероВольф затронул кармические последствия программ-вымогателей. В то время программы-вымогателя как услуги еще не существовало, и многие участники Exploit все еще неплохо зарабатывали на “блокировках”, относительно примитивных программах, которые блокировали доступ пользователя к своей системе до тех пор, пока он не соглашался произвести небольшой платеж (обычно несколько сотен долларов с помощью предоплаченных карт Green Dot).

Блокировщики, которые предвещали грядущее бедствие программ-вымогателей, в целом рассматривались русскоязычными форумами по киберпреступности как безобидные возможности для зарабатывания денег, потому что они обычно не стремились нанести вред главному компьютеру или поставить под угрозу файлы в системе. Кроме того, все еще существовало множество программ для блокировки, которые начинающие киберпреступники могли либо купить, либо арендовать, чтобы получать стабильный доход.

НероВольф напомнил обитателям форума, что они так же уязвимы для атак программ-вымогателей, как и их потенциальные жертвы, и что происходит, то происходит.

“Ребята, у вас есть совесть?”, - написал Неровольф. “Окей, локерс, сетевой гопстоп, по-русски бизнес. Из лохов всегда выжимали последнее. Кроме шифровальщиков, от них никто не защищен, включая местную аудиторию.”

Если Хорошев когда-либо беспокоился, что кто-то за пределами России может связать его ранние хакерские данные с его реальной личностью, это неясно из просмотра его истории в Интернете. Фактически, один и тот же адрес электронной почты привязан ко многим аккаунтам Неровольфа на форумах — 3k@xakep.ru — использовался в 2011 году для создания учетной записи на имя Дмитрия Юрьевича Хорошева в российской социальной сети Вконтакте.

НероВольф, похоже, покинул все свои аккаунты на форуме где-то в 2016 году. В ноябре 2016 года пользователь, использующий эксплойт [.]ru, подал официальную жалобу на NeroWolfe, заявив, что NeroWolfe заплатили 2000 долларов за создание пользовательского кода, но он так и не завершил проект и исчез.

Неясно, что случилось с Неровольфом или Хорошевым за это время. Возможно, его арестовали, или это сделали какие-то близкие соратники. Возможно, он просто решил, что пришло время залечь на дно и возобновить свои усилия по обеспечению оперативной безопасности, учитывая его прошлые неудачи в этом отношении. Также возможно, что Неровольф нашел где-то настоящую работу на несколько лет, завел ребенка и / или был вынужден приостановить свою карьеру в сфере киберпреступности.

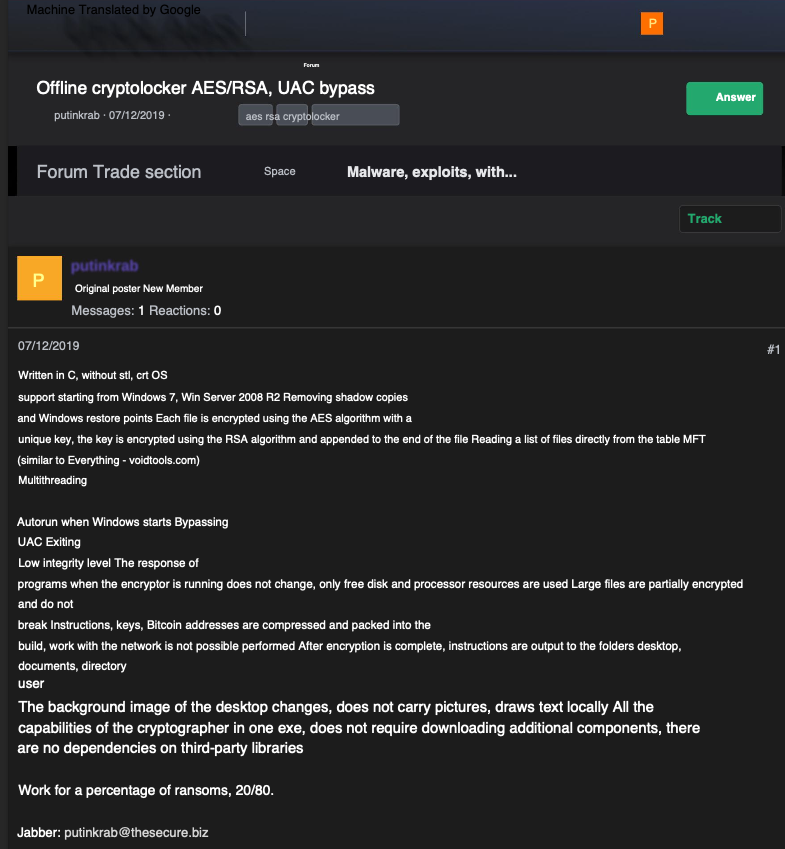

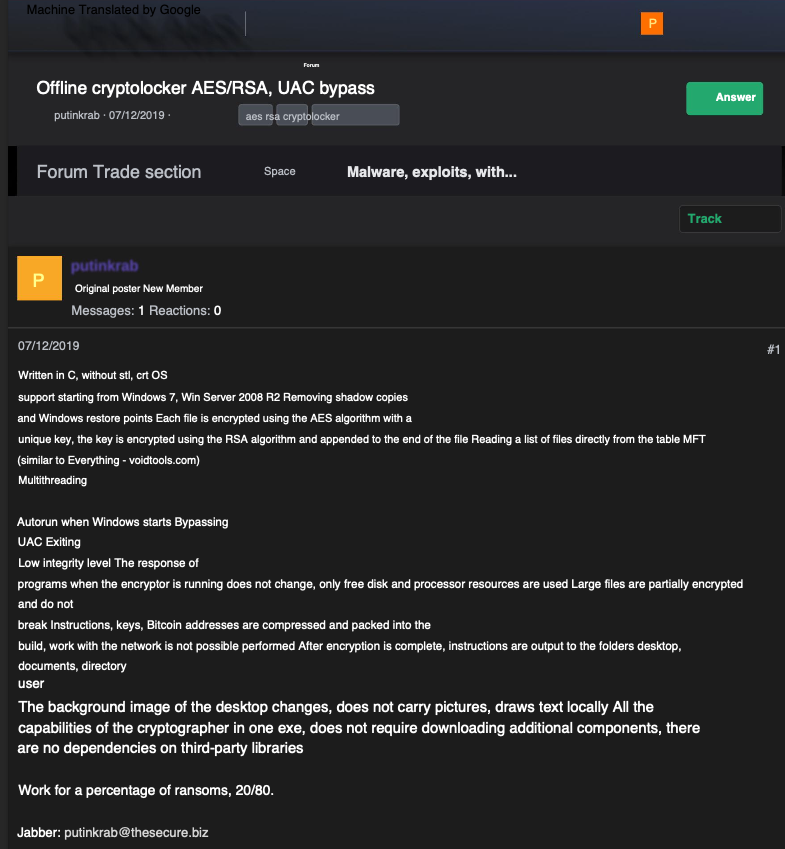

В обвинительном заключении против Хорошева говорится, что он использовал хакерский ник Путинкраб, а Intel 471 утверждает, что это соответствует имени пользователя, которое было впервые зарегистрировано на трех крупных российских форумах по киберпреступности в начале 2019 года.

KrebsOnSecurity не смогла найти очевидной связи между Путинкрабом и кем-либо из более старых личностей Хорошева. Однако, если бы Путинкрабом был Хорошев, он бы извлек уроки из своих прошлых ошибок и начал все заново с новой личностью (что он и сделал). Кроме того, вполне вероятно, что правительство поделилось не всеми разведданными, которые оно собрало против него (подробнее об этом чуть позже).

В первых сообщениях Путинкраба на российских форумах по киберпреступности XSS, Exploit и UFOLabs говорилось, что этот пользователь продает исходный код программы-вымогателя, написанный на C.

Переведенная машиной реклама исходного кода программы-вымогателя от Putinkrab на русскоязычном форуме по киберпреступности UFOlabs в 2019 году. Изображение: Ke-la.com

В апреле 2019 года Путкинкраб предложил партнерскую программу, которая будет работать поверх его пользовательского кода программы-вымогателя.

“Я хочу работать за долю выкупов: 20/80”, - написал Путинкраб в Exploit . “20 процентов - это мой процент за работу, вы получаете 80% выкупов. Процент может быть снижен до 10/90, если объемы будут хорошими. Но сейчас, временно, пока сервис не будет полностью автоматизирован, мы работаем по другому алгоритму ”.

В течение лета 2019 года Путинкраб публиковал многочисленные обновления Exploit о новых функциях, добавленных к его разновидности программ-вымогателей, а также о новых методах уклонения, позволяющих избежать обнаружения средствами безопасности. Он также сообщил участникам форума, что ищет инвесторов для нового проекта вымогателей, основанного на его коде.

В ответ на участника эксплойта, который пожаловался, что индустрия безопасности затрудняет получение прибыли от программ-вымогателей, Путинкраб сказал, что это потому, что очень много киберпреступников полагаются на дрянной код программы-вымогателя.

“Подавляющее большинство ведущих антивирусов внедрили поведенческий анализ, который блокирует 95% крипто-блокировок в корне”, - написал Путинкраб. “Криптоблокировки наделали много шума в прессе, но ленивые системные администраторы после этого не делают резервных копий. Подавляющее большинство криптоблокировок написано людьми, которые плохо разбираются в криптографии. Поэтому в Интернете появляются дешифровщики, а вместе с ними и надежда на то, что файлы можно расшифровать без уплаты выкупа. Они просто сидят и ждут. Связь с владельцем ключа со временем теряется.”

Путинкраб сказал, что он полностью уверен, что его код программы-вымогателя изменил правила игры и стал огромной денежной машиной.

“Игра только набирает обороты”, - написал Путинкраб. “Слабые игроки проигрывают и выбывают”.

Остальная часть его ответа была построена как стихотворение:

Последнее сообщение Путинкраба появилось 23 августа 2019 года. Министерство юстиции сообщает, что партнерская программа LockBit ransomware была официально запущена пять месяцев спустя. С этого момента, по словам правительства, Хорошев принял образ LockBitSupp. В своем вступительном посте, посвященном эксплойту, вдохновитель LockBit сообщил, что штамм программ-вымогателей находился в разработке с сентября 2019 года.

Оригинальная вредоносная программа LockBit была написана на C (языке, в котором преуспел НероВольф). Вот оригинальное описание LockBit от его создателя:

Специализацией Неровольфа было создание пользовательского кода, в котором использовались новые методы скрытности и уклонения, и он всегда быстро предлагал свои услуги на форумах, когда кто-нибудь искал помощи в вредоносном проекте, требующем сильного программиста на C или C ++.

Человек с такой квалификацией, а также продемонстрированный уровень владения методами шифрования и дешифрования данных, пользовался бы большим спросом в индустрии программ-вымогателей как услуги, которая начала развиваться примерно в то же время, когда НероВольф исчез с форумов.

Такой человек, который находится рядом или на вершине своей карьеры по сравнению со своими коллегами, просто так не откажется от такого уровня влияния, общественного статуса и потенциального источника дохода, если только его не вынудят к этому обстоятельства, находящиеся вне его непосредственного контроля.

Важно отметить, что Putinkrab не просто материализовался из воздуха в 2019 году — внезапно получив знания о том, как создавать продвинутые, незаметные разновидности программ-вымогателей. Эти знания явно исходили от человека, который уже имел многолетний опыт создания и развертывания программ-вымогателей против реальных организаций-жертв.

Таким образом, кем бы ни был Путинкраб до того, как они приняли это прозвище, можно с уверенностью сказать, что они были вовлечены в разработку и использование более ранних, весьма успешных разновидностей программ-вымогателей. Одним из сильных возможных кандидатов является программа-вымогатель Cerber, самая популярная и эффективная партнерская программа, работавшая в период с начала 2016 по середину 2017 года. Cerber процветал, потому что стал одним из первых разработчиков на рынке программ-вымогателей в качестве услуги.

В феврале 2024 года ФБР захватило инфраструктуру киберпреступности LockBit в темной Сети после, по-видимому, длительного проникновения в операции группы. Соединенные Штаты уже предъявили обвинения и ввели санкции по меньшей мере к пяти другим предполагаемым главарям или аффилированным лицам LockBit, так что, предположительно, федералы смогли привлечь дополнительные ресурсы к этим расследованиям.

Кроме того, представляется вероятным, что три национальных разведывательных агентства, причастных к выдвижению этих обвинений, раскрывают не все свои карты. Например, в документах Казначейства по Хорошеву упоминается единственный криптовалютный адрес, и все же эксперты, опрошенные для этой статьи, говорят, что нет никаких очевидных улик, связывающих этот адрес с Хорошевым или Путинкрабом.

Но, учитывая, что LockBitSupp уже четыре года активно участвует в атаках программ-вымогателей Lockbit на организации, у правительства почти наверняка есть обширный список различных криптовалютных адресов лидера LockBit - и, возможно, даже его банковских счетов в России. И, без сомнения, денежный след от некоторых из этих транзакций можно было проследить до его конечного бенефициара (или достаточно близкого к нему).

Вскоре после того, как Хорошеву были предъявлены обвинения как руководителю LockBit, ряд разведывательных аккаунтов с открытым исходным кодом в Telegram начали распространять информацию, опубликованную Министерством финансов. В течение нескольких часов эти сыщики обнаружили более десятка счетов кредитных карт, которыми Хорошев пользовался в течение последнего десятилетия, а также номера его различных банковских счетов в России.

Дело в том, что этот пост основан на данных, которые доступны и могут быть проверены KrebsOnSecurity. Источник Woodward & Bernstein в расследовании Уотергейта — Deep Throat - как известно, посоветовал двум журналистам “следить за деньгами”. Это всегда отличный совет. Но в наши дни это гораздо легче сказать, чем сделать, особенно с людьми, которые а) не желают, чтобы их нашли, и б) не совсем подают годовые отчеты.

(c) https://krebsonsecurity.com/2024/05/how-did-authorities-identify-the-alleged-lockbit-boss/

Дмитрий Юрьевич Хорошев. Изображение: treasury.gov.

7 мая Министерство юстиции США предъявило Хорошеву обвинение по 26 уголовным пунктам, включая вымогательство, мошенничество с использованием электронных средств и заговор. Правительство утверждает, что Хорошев создал, продал и использовал вирус-вымогатель LockBit для личного вымогательства более 100 миллионов долларов у сотен организаций-жертв, и что LockBit как группа вымогала примерно полмиллиарда долларов за четыре года.

Федеральные следователи говорят, что Хорошев управлял LockBit как операцией “программа-вымогатель как услуга”, в ходе которой он удерживал 20 процентов любой суммы выкупа, выплачиваемой организацией-жертвой, зараженной его кодом, а остальные 80 процентов платежа направлялись аффилированным лицам LockBit, ответственным за распространение вредоносного ПО.

В финансовых санкциях, наложенных на Хорошева Министерством финансов США, указаны его известные электронная почта и домашний адрес (в Воронеже, на юго-западе России), номер паспорта и даже идентификационный номер налогоплательщика (здравствуйте, российские налоговые органы). В материалах Казначейства говорится, что Хорошев использовал электронные письма sitedev5@yandex.ru, и khoroshev1@icloud.com.

Согласно DomainTools.com, адрес sitedev5@yandex.ru использовался для регистрации по меньшей мере шести доменов, включая российскую компанию, зарегистрированную на имя Хорошева, под названием tkaner.com, которая ведет блог об одежде и тканях.

Поиск в службе отслеживания взломов Constella Intelligence по номеру телефона из регистрационных записей Tkaner - 7.9521020220 — выявил множество официальных документов российского правительства, в которых владельцем номера указан Дмитрий Юрьевич Хорошев.

Другим доменом, зарегистрированным на этот номер телефона, был stairwell[.]ru, на котором в какой-то момент рекламировалась продажа деревянных лестниц. Constella считает, что адреса электронной почты webmaster@stairwell.ru и admin@stairwell.ru использовали пароль 225948.

DomainTools сообщает, что stairwell.ru в течение нескольких лет имя владельца регистрации указывалось как “Дмитрий Ю. Хорошев” и адрес электронной почты pin@darktower.su. Согласно Constella, этот адрес электронной почты использовался в 2010 году для регистрации учетной записи на имя Дмитрия Юрьевича Хорошева из Воронежа, Россия, у хостинг-провайдера firstvds.ru.

Киберразведывательная компания Intel 471 обнаружила, что pin@darktower.ru был использован русскоязычным участником по имени Pin на англоязычном форуме по киберпреступности Opensc. Пин был активен на Opensc примерно в марте 2012 года и написал 13 постов, которые в основном касались проблем с шифрованием данных или того, как исправить ошибки в коде.

В других сообщениях, касающихся пользовательского PIN-кода, утверждалось, что он написал, что обходил защиту памяти в системах Windows XP и Windows 7 и внедрял вредоносное ПО в пространство памяти, обычно выделяемое доверенным приложениям на компьютере с Windows.

Pin-код также был активен в то же время на русскоязычном форуме по безопасности Antichat, где они попросили других участников форума связаться с ними по номеру ICQ для обмена мгновенными сообщениями 669316.

НЕРОВОЛЬФ

Поиск по номеру ICQ 669316 на Intel 471 показывает, что в апреле 2011 года пользователь по имени NeroWolfe присоединился к российскому форуму по киберпреступности Zloy, используя адрес электронной почты d.horoshev@gmail.com и с интернет-адреса в Воронеже, RU.Constella обнаруживает, что тот же пароль, привязанный к webmaster@stairwell.ru (225948), использовался для адреса электронной почты 3k@xakep.ru, который, по словам Intel 471, был зарегистрирован более чем на дюжине учетных записей NeroWolfe на таком же количестве российских форумов по киберпреступности в период с 2011 по 2015 год.

Во вступительном сообщении Неровольфа на форуме Verified в октябре 2011 года говорилось, что он системный администратор и программист на C ++.

“Установка SpyEye, ZeuS, любых панелей администрирования DDoS и спама”, - написал Неровольф. Этот пользователь сказал, что они специализируются на разработке вредоносных программ, создании компьютерных червей и разработке новых способов взлома веб-браузеров.

“Я могу предоставить свое портфолио по запросу”, - написал Неровольф. “P.S. Я не модифицирую чужой код и не работаю с чужими фреймворками”.

В апреле 2013 года НероВольф написал в личном сообщении другому проверенному пользователю форума, что он продает вредоносную программу “загрузчик”, которая может обойти все средства защиты в Windows XP и Windows 7.

“Доступ к сети немного ограничен”, - сказал Неровольф о загрузчике, который он продавал за 5000 долларов. “Вам не удастся привязать порт. Однако отправить данные вполне возможно. Код написан на C.”

В октябре 2013 года в дискуссии на форуме по киберпреступности Exploit НероВольф затронул кармические последствия программ-вымогателей. В то время программы-вымогателя как услуги еще не существовало, и многие участники Exploit все еще неплохо зарабатывали на “блокировках”, относительно примитивных программах, которые блокировали доступ пользователя к своей системе до тех пор, пока он не соглашался произвести небольшой платеж (обычно несколько сотен долларов с помощью предоплаченных карт Green Dot).

Блокировщики, которые предвещали грядущее бедствие программ-вымогателей, в целом рассматривались русскоязычными форумами по киберпреступности как безобидные возможности для зарабатывания денег, потому что они обычно не стремились нанести вред главному компьютеру или поставить под угрозу файлы в системе. Кроме того, все еще существовало множество программ для блокировки, которые начинающие киберпреступники могли либо купить, либо арендовать, чтобы получать стабильный доход.

НероВольф напомнил обитателям форума, что они так же уязвимы для атак программ-вымогателей, как и их потенциальные жертвы, и что происходит, то происходит.

“Ребята, у вас есть совесть?”, - написал Неровольф. “Окей, локерс, сетевой гопстоп, по-русски бизнес. Из лохов всегда выжимали последнее. Кроме шифровальщиков, от них никто не защищен, включая местную аудиторию.”

Если Хорошев когда-либо беспокоился, что кто-то за пределами России может связать его ранние хакерские данные с его реальной личностью, это неясно из просмотра его истории в Интернете. Фактически, один и тот же адрес электронной почты привязан ко многим аккаунтам Неровольфа на форумах — 3k@xakep.ru — использовался в 2011 году для создания учетной записи на имя Дмитрия Юрьевича Хорошева в российской социальной сети Вконтакте.

НероВольф, похоже, покинул все свои аккаунты на форуме где-то в 2016 году. В ноябре 2016 года пользователь, использующий эксплойт [.]ru, подал официальную жалобу на NeroWolfe, заявив, что NeroWolfe заплатили 2000 долларов за создание пользовательского кода, но он так и не завершил проект и исчез.

Неясно, что случилось с Неровольфом или Хорошевым за это время. Возможно, его арестовали, или это сделали какие-то близкие соратники. Возможно, он просто решил, что пришло время залечь на дно и возобновить свои усилия по обеспечению оперативной безопасности, учитывая его прошлые неудачи в этом отношении. Также возможно, что Неровольф нашел где-то настоящую работу на несколько лет, завел ребенка и / или был вынужден приостановить свою карьеру в сфере киберпреступности.

ПУТИНКРАБ

Или, возможно, Хорошев увидел в грядущей индустрии программ-вымогателей бесконечный золотой фонд, которым она вот-вот станет, а затем посвятил себя работе над пользовательским кодом программы-вымогателя. Так считает правительство.В обвинительном заключении против Хорошева говорится, что он использовал хакерский ник Путинкраб, а Intel 471 утверждает, что это соответствует имени пользователя, которое было впервые зарегистрировано на трех крупных российских форумах по киберпреступности в начале 2019 года.

KrebsOnSecurity не смогла найти очевидной связи между Путинкрабом и кем-либо из более старых личностей Хорошева. Однако, если бы Путинкрабом был Хорошев, он бы извлек уроки из своих прошлых ошибок и начал все заново с новой личностью (что он и сделал). Кроме того, вполне вероятно, что правительство поделилось не всеми разведданными, которые оно собрало против него (подробнее об этом чуть позже).

В первых сообщениях Путинкраба на российских форумах по киберпреступности XSS, Exploit и UFOLabs говорилось, что этот пользователь продает исходный код программы-вымогателя, написанный на C.

Переведенная машиной реклама исходного кода программы-вымогателя от Putinkrab на русскоязычном форуме по киберпреступности UFOlabs в 2019 году. Изображение: Ke-la.com

В апреле 2019 года Путкинкраб предложил партнерскую программу, которая будет работать поверх его пользовательского кода программы-вымогателя.

“Я хочу работать за долю выкупов: 20/80”, - написал Путинкраб в Exploit . “20 процентов - это мой процент за работу, вы получаете 80% выкупов. Процент может быть снижен до 10/90, если объемы будут хорошими. Но сейчас, временно, пока сервис не будет полностью автоматизирован, мы работаем по другому алгоритму ”.

В течение лета 2019 года Путинкраб публиковал многочисленные обновления Exploit о новых функциях, добавленных к его разновидности программ-вымогателей, а также о новых методах уклонения, позволяющих избежать обнаружения средствами безопасности. Он также сообщил участникам форума, что ищет инвесторов для нового проекта вымогателей, основанного на его коде.

В ответ на участника эксплойта, который пожаловался, что индустрия безопасности затрудняет получение прибыли от программ-вымогателей, Путинкраб сказал, что это потому, что очень много киберпреступников полагаются на дрянной код программы-вымогателя.

“Подавляющее большинство ведущих антивирусов внедрили поведенческий анализ, который блокирует 95% крипто-блокировок в корне”, - написал Путинкраб. “Криптоблокировки наделали много шума в прессе, но ленивые системные администраторы после этого не делают резервных копий. Подавляющее большинство криптоблокировок написано людьми, которые плохо разбираются в криптографии. Поэтому в Интернете появляются дешифровщики, а вместе с ними и надежда на то, что файлы можно расшифровать без уплаты выкупа. Они просто сидят и ждут. Связь с владельцем ключа со временем теряется.”

Путинкраб сказал, что он полностью уверен, что его код программы-вымогателя изменил правила игры и стал огромной денежной машиной.

“Игра только набирает обороты”, - написал Путинкраб. “Слабые игроки проигрывают и выбывают”.

Остальная часть его ответа была построена как стихотворение:

“В этом мире выживают сильнейшие.

Наша жизнь - это просто борьба.

Победителем станет самый умный,

У которого есть голова на плечах ”.

Последнее сообщение Путинкраба появилось 23 августа 2019 года. Министерство юстиции сообщает, что партнерская программа LockBit ransomware была официально запущена пять месяцев спустя. С этого момента, по словам правительства, Хорошев принял образ LockBitSupp. В своем вступительном посте, посвященном эксплойту, вдохновитель LockBit сообщил, что штамм программ-вымогателей находился в разработке с сентября 2019 года.

Оригинальная вредоносная программа LockBit была написана на C (языке, в котором преуспел НероВольф). Вот оригинальное описание LockBit от его создателя:

“Программное обеспечение написано на C и ассемблере; шифрование выполняется через порт завершения ввода-вывода; есть сканирование портов в локальных сетях и возможность найти все сетевые ресурсы DFS, SMB, WebDAV, панель администратора в Tor, автоматическое дешифрование тестов; предоставляется инструмент дешифрования; есть чат с Push-уведомлениями, бот Jabber, который пересылает переписку, и возможность завершить службы / процессы в очереди, которые не позволяют вымогателю открывать файлы в определенный момент. Программа-вымогатель устанавливает права доступа к файлам и удаляет блокирующие атрибуты, удаляет теневые копии, очищает журналы и монтирует скрытые разделы; есть возможность перетаскивания файлов / папок и консольный / скрытый режим. Программа-вымогатель шифрует файлы по частям в разных местах: чем больше размер файла, тем больше в нем частей. Используемые алгоритмы - AES + RSA.

Именно вы определяете сумму выкупа после общения с жертвой. Выкуп, выплаченный в любой подходящей вам валюте, будет переведен на ваши кошельки. Бот Jabber служит панелью администратора и используется для запрета, предоставления инструментов расшифровки, общения в чате - Jabber используется абсолютно для всего. ”

ЗАКЛЮЧЕНИЕ

Доказывает ли приведенная выше хронология, что Неровольф / Хорошев является LockBitSupp? Нет. Однако это указывает на то, что Хорошев в течение многих лет был глубоко вовлечен в бесчисленные схемы, включающие ботнеты, украденные данные и написанное им вредоносное ПО, которое другие использовали с большим успехом. Многочисленные личные сообщения Неровольфа от коллег по форуму подтверждают это.Специализацией Неровольфа было создание пользовательского кода, в котором использовались новые методы скрытности и уклонения, и он всегда быстро предлагал свои услуги на форумах, когда кто-нибудь искал помощи в вредоносном проекте, требующем сильного программиста на C или C ++.

Человек с такой квалификацией, а также продемонстрированный уровень владения методами шифрования и дешифрования данных, пользовался бы большим спросом в индустрии программ-вымогателей как услуги, которая начала развиваться примерно в то же время, когда НероВольф исчез с форумов.

Такой человек, который находится рядом или на вершине своей карьеры по сравнению со своими коллегами, просто так не откажется от такого уровня влияния, общественного статуса и потенциального источника дохода, если только его не вынудят к этому обстоятельства, находящиеся вне его непосредственного контроля.

Важно отметить, что Putinkrab не просто материализовался из воздуха в 2019 году — внезапно получив знания о том, как создавать продвинутые, незаметные разновидности программ-вымогателей. Эти знания явно исходили от человека, который уже имел многолетний опыт создания и развертывания программ-вымогателей против реальных организаций-жертв.

Таким образом, кем бы ни был Путинкраб до того, как они приняли это прозвище, можно с уверенностью сказать, что они были вовлечены в разработку и использование более ранних, весьма успешных разновидностей программ-вымогателей. Одним из сильных возможных кандидатов является программа-вымогатель Cerber, самая популярная и эффективная партнерская программа, работавшая в период с начала 2016 по середину 2017 года. Cerber процветал, потому что стал одним из первых разработчиков на рынке программ-вымогателей в качестве услуги.

В феврале 2024 года ФБР захватило инфраструктуру киберпреступности LockBit в темной Сети после, по-видимому, длительного проникновения в операции группы. Соединенные Штаты уже предъявили обвинения и ввели санкции по меньшей мере к пяти другим предполагаемым главарям или аффилированным лицам LockBit, так что, предположительно, федералы смогли привлечь дополнительные ресурсы к этим расследованиям.

Кроме того, представляется вероятным, что три национальных разведывательных агентства, причастных к выдвижению этих обвинений, раскрывают не все свои карты. Например, в документах Казначейства по Хорошеву упоминается единственный криптовалютный адрес, и все же эксперты, опрошенные для этой статьи, говорят, что нет никаких очевидных улик, связывающих этот адрес с Хорошевым или Путинкрабом.

Но, учитывая, что LockBitSupp уже четыре года активно участвует в атаках программ-вымогателей Lockbit на организации, у правительства почти наверняка есть обширный список различных криптовалютных адресов лидера LockBit - и, возможно, даже его банковских счетов в России. И, без сомнения, денежный след от некоторых из этих транзакций можно было проследить до его конечного бенефициара (или достаточно близкого к нему).

Вскоре после того, как Хорошеву были предъявлены обвинения как руководителю LockBit, ряд разведывательных аккаунтов с открытым исходным кодом в Telegram начали распространять информацию, опубликованную Министерством финансов. В течение нескольких часов эти сыщики обнаружили более десятка счетов кредитных карт, которыми Хорошев пользовался в течение последнего десятилетия, а также номера его различных банковских счетов в России.

Дело в том, что этот пост основан на данных, которые доступны и могут быть проверены KrebsOnSecurity. Источник Woodward & Bernstein в расследовании Уотергейта — Deep Throat - как известно, посоветовал двум журналистам “следить за деньгами”. Это всегда отличный совет. Но в наши дни это гораздо легче сказать, чем сделать, особенно с людьми, которые а) не желают, чтобы их нашли, и б) не совсем подают годовые отчеты.

(c) https://krebsonsecurity.com/2024/05/how-did-authorities-identify-the-alleged-lockbit-boss/