Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Эмуляция хост-карты

Обеспечение безопасности мобильного телефона таким образом, чтобы его можно было использовать для совершения кредитных или дебетовых транзакций в физическом торговом терминале (POS), является сложной задачей. Платежные системы на основе карт с магнитной полосой эволюционировали для использования чиповых карт EMV, и следующим естественным этапом стало использование специального оборудования безопасности внутри большинства телефонов, называемого Secure Element, для размещения платежного приложения, учетных данных пользователя и связанных криптографических ключей.Однако оказалось, что этот подход сложно перейти от пилотного к массовому развертыванию по целому ряду причин - отсутствие стандартизации для мобильных телефонов, сложные требования к сертификации и, что наиболее важно, нежелание многих банков уступить контроль третьей стороне, Trusted Менеджер по обслуживанию (TSM). В модели TSM банк платит за «аренду места» на Secure Element, который обычно контролируется оператором мобильной сети (MNO) или производителем мобильных телефонов. Для решения этих проблем быстро получает поддержку альтернативный подход - эмуляция хост-карты (HCE). С HCE критически важные платежные данные хранятся в безопасном общем репозитории (центр обработки данных эмитента или частное облако), а не на телефоне. Используя эмуляцию хост-карты, Учетные данные ограниченного использования доставляются на телефон заранее, чтобы можно было совершать бесконтактные транзакции. Хотя эмуляция хост-карты устраняет необходимость в TSM и возвращает управление банкам, она приносит с собой другой набор проблем безопасности и рисков.

- Вызовы

- Решения

- Преимущества

Эмуляция хост-карты для мобильных платежей: задача сегодняшнего дня

- Создание централизованной службы для хранения миллионов платежных учетных данных или создания одноразовых учетных данных по запросу создает очевидную точку атаки. Хотя банки выпускают карты в течение многих лет, эти системы в основном были отключены, не требуя кругового взаимодействия с платежным токеном (в данном случае пластиковой картой). Эмуляция хост-карты требует, чтобы эти службы были онлайн и доступны в режиме реального времени как часть отдельных платежных транзакций. Неспособность защитить эти сервисные платформы подвергает эмитента значительному риску мошенничества.

- Хотя телефон больше не является хранилищем учетных данных для оплаты, он по-прежнему играет три критически важных роли безопасности. Все три создают возможности для кражи или подмены учетных данных или информации о транзакции.

- Он предоставляет приложениям средства для запроса данных карты, хранящихся в службе эмуляции хост-карты (HCE).

- Это метод, с помощью которого пользователь аутентифицируется и разрешает службе предоставить учетные данные для платежей.

- Он обеспечивает канал связи, по которому платежные данные передаются в POS-терминал.

- Все схемы мобильных платежей сложнее традиционных платежей по картам, но ожидания пользователей смартфонов чрезвычайно высоки. Плохое покрытие мобильной сети делает сервисы HCE недоступными, сложные схемы аутентификации приводят к ошибкам, а несовместимость программного или аппаратного обеспечения может привести к остановке всего. Потребуется гибкий подход, когда учетные данные кэшируются, а утверждения на основе рисков станут нормой в то время, когда стандарты будут созревать и возникнет необходимость в сертификации.

Эмуляция карты хоста Мобильные платежи: решения Thales

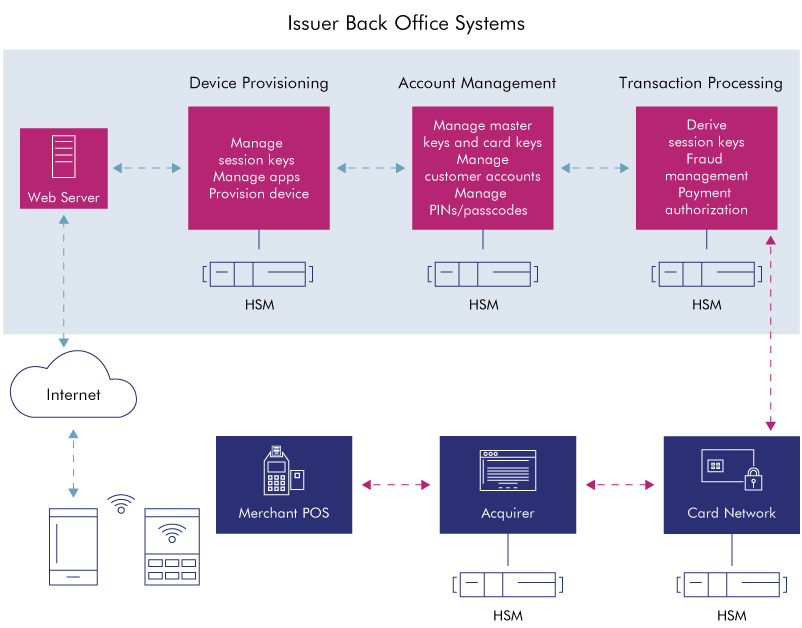

Сегодня используются аппаратные модули безопасности (HSM) Thales payShield, помогающие защитить решения на основе HCE. Учетные данные для платежей надежно генерируются и хранятся централизованно с помощью HSM эмитентом, который также имеет гибкость, чтобы решить, сколько ключей хранится в телефоне в любой момент времени, и, следовательно, покрывают ситуации, когда автономная авторизация поддерживается как часть решения о рисках эмитента. . В ситуации онлайн-авторизации (которая является обычным режимом развертывания для решений HCE) эмитент использует HSM для проверки криптограммы, которая генерируется телефонным приложением в реальном времени как часть транзакции бесконтактного мобильного платежа. В этом случае система безопасности телефонного приложения имеет решающее значение для обеспечения того, чтобы обработка внутри телефона ограничивала риск раскрытия ключевых или конфиденциальных данных в результате мошеннической атаки.Аппаратные модули безопасности Thales помогают защитить решения на основе HCE

- Используйте те же типы HSM Thales для HCE, которые сегодня используются во всем мире для авторизации платежей по картам и выпуска карт EMV.

- Воспользуйтесь преимуществами экосистемы партнеров по интеграции Thales, чтобы получить проверенные решения на основе HCE и быть автоматически совместимыми с последними спецификациями схем карт.

- Выберите из ряда криптографических алгоритмов и схем управления ключами, уже поддерживаемых модулями Thales HSM, чтобы создать аппаратный безопасный сеанс между системой-эмитентом и телефоном, исключив атаки типа «злоумышленник посередине» во время процесса загрузки учетных данных.

- Воспользуйтесь существующими сертификатами PCI HSM, чтобы упростить соблюдение требований аудита и обеспечить развертывание наилучших возможных методов генерации ключей и защиты.