Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Технологический, исследовательский и государственный секторы в Азиатско-Тихоокеанском регионе стали мишенью злоумышленника под названием BlackTech в рамках недавней волны кибератак.

Вторжения прокладывают путь для обновленной версии модульного бэкдора, получившей название Waterbear, а также его усовершенствованного преемника, получившего название Deuterbear.

"Waterbear известен своей сложностью, поскольку использует ряд механизмов уклонения, чтобы свести к минимуму вероятность обнаружения и анализа", - сказали исследователи Trend Micro Сирис Ценг и Пьер Ли в анализе на прошлой неделе.

"В 2022 году Earth Hundun начала использовать последнюю версию Waterbear, также известную как Deuterbear, в которую внесен ряд изменений, включая процедуры сканирования памяти и дешифрования, которые заставляют нас считать ее вредоносным ПО, отличным от оригинального Waterbear".

Фирма по кибербезопасности отслеживает субъекта угрозы под псевдонимом Earth Hundun, который, как известно, активен как минимум с 2007 года. Он также известен под другими названиями, такими как Circuit Panda, HUAPI, Manga Taurus, Palmerworm, Red Djinn и Temp.За бортом.

В совместном отчете, опубликованном в сентябре прошлого года, агентства кибербезопасности и разведки Японии и США приписали злоумышленнику Китай, описав его способность изменять встроенное ПО маршрутизаторов и использовать отношения доверия доменов маршрутизаторов для перехода от международных дочерних компаний к их корпоративным штаб-квартирам, расположенным в двух странах.

"Участники BlackTech используют заказное вредоносное ПО, инструменты двойного назначения и тактику ведения жизни за пределами страны, такую как отключение входа в систему на маршрутизаторах, чтобы скрыть свои операции", - заявили правительства.

"Закрепившись на начальном этапе в целевой сети и получив доступ администратора к периферийным устройствам сети, киберпреступники BlackTech часто модифицируют встроенное ПО, чтобы скрыть свою активность на периферийных устройствах для дальнейшего поддержания стабильности в сети".

Одним из важнейших инструментов в ее многогранном арсенале является Waterbear (он же DBGPRINT), который используется с 2009 года и на протяжении многих лет постоянно обновлялся за счет улучшенных функций уклонения от защиты.

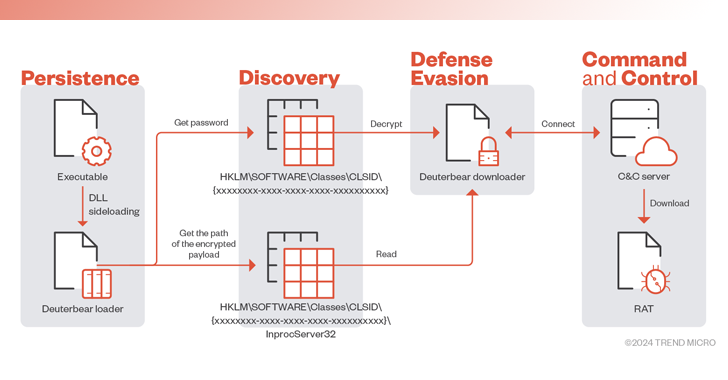

Основной троянец удаленного доступа извлекается с сервера командования и управления (C2) с помощью загрузчика, который запускается с помощью загрузчика, который, в свою очередь, выполняется с помощью известного метода, называемого боковой загрузкой DLL.

Новейшая версия имплантата поддерживает около 50 команд, что позволяет ему выполнять широкий спектр действий, включая перечисление и завершение процессов, файловые операции, управление окнами, запуск и выход из удаленной командной строки, захват скриншотов и изменение реестра Windows, среди прочего.

Также с 2022 года с использованием аналогичного потока заражений поставляется Deuterbear, загрузчик которого реализует множество методов обфускации, чтобы противостоять антианализу, и использует HTTPS для связи C2.

"С 2009 года Earth Hundun постоянно развивает и совершенствует бэкдор Waterbear, а также его многочисленные варианты и ответвления", - сказали исследователи.

"Загрузчик Deuterbear использует HTTPS-шифрование для защиты сетевого трафика и реализует различные обновления при выполнении вредоносного ПО, такие как изменение функции расшифровки, проверка наличия отладчиков или изолированных программ и модификация протоколов трафика".